Manual CT-Router NG LAN: Unterschied zwischen den Versionen

| (62 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 531: | Zeile 531: | ||

{| class="wikitable" | {| class="wikitable" | ||

! | ! Device Services >> Web Setup >> Firewall !! | ||

|- | |- | ||

| '''Incoming local traffic (Policy: Accept)''' | | '''Incoming local traffic (Policy: Accept)''' | ||

| Zeile 575: | Zeile 575: | ||

{| class="wikitable" | {| class="wikitable" | ||

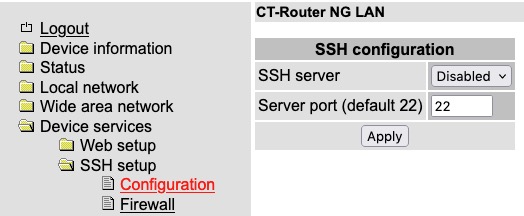

! | ! Device Services >> SSH Setup >> Configuration !! | ||

|- | |- | ||

| SSH server|| ''' Disabled: ''' deaktivert | | SSH server|| ''' Disabled: ''' deaktivert | ||

| Zeile 588: | Zeile 588: | ||

{| class="wikitable" | {| class="wikitable" | ||

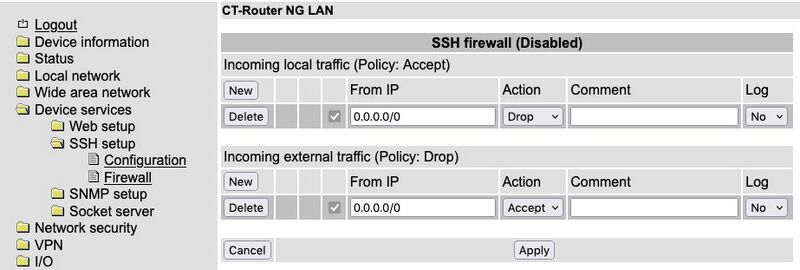

! | ! Device Services >> SSH setup >> Firewall !! | ||

|- | |- | ||

| '''Incoming local traffic (Policy: Accept)''' | | '''Incoming local traffic (Policy: Accept)''' | ||

| Zeile 634: | Zeile 634: | ||

{| class="wikitable" | {| class="wikitable" | ||

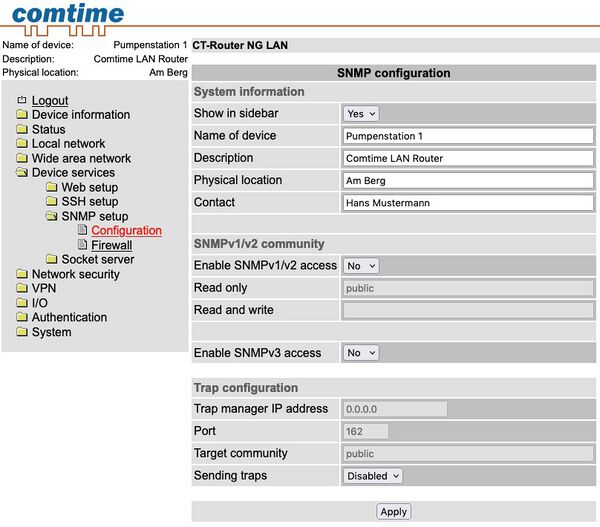

! | ! Device Services >> SNMP Setup >> Configuration !! | ||

|- | |- | ||

|'''System information''' || | |'''System information''' || | ||

| Zeile 679: | Zeile 679: | ||

{| class="wikitable" | {| class="wikitable" | ||

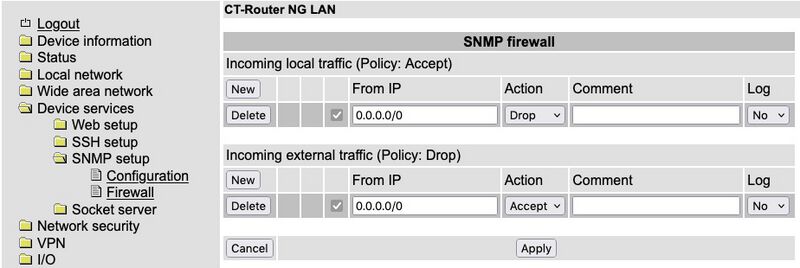

! | ! Device Services >> SNMP setup >> Firewall !! | ||

|- | |- | ||

| '''Incoming local traffic (Policy: Accept)''' | | '''Incoming local traffic (Policy: Accept)''' | ||

| Zeile 739: | Zeile 739: | ||

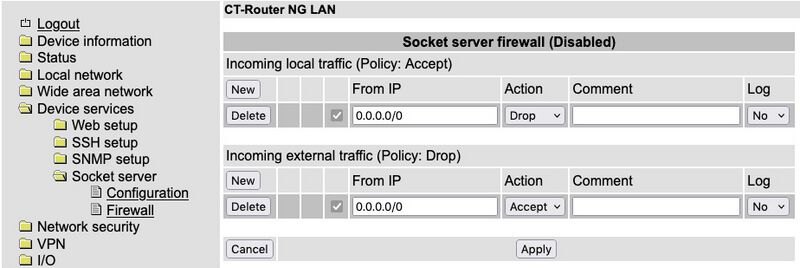

{| class="wikitable" | {| class="wikitable" | ||

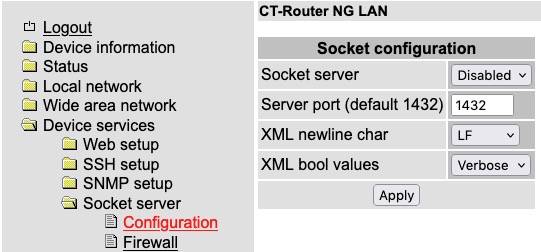

! | ! Device Services >> Socket server >> Firewall !! | ||

|- | |- | ||

| '''Incoming local traffic (Policy: Accept)''' | | '''Incoming local traffic (Policy: Accept)''' | ||

| Zeile 775: | Zeile 775: | ||

|} | |} | ||

== MQTT | == MQTT Setup == | ||

Der CT-Router NG LAN ist mit einem MQTT-Broker und einem MQTT-Client ausgestattet. | Der CT-Router NG LAN ist mit einem MQTT-Broker und einem MQTT-Client ausgestattet. | ||

Der Broker ist ein Server, über den die Clients per MQTT Protokoll kommunizieren. | |||

Der MQTT-Client im Router kann Statusinformationen des Routers (digitale Inputs, Seriennummer usw.) an einen Broker senden und Schaltzustände für die digitalen Ausgänge vom einem Broker „abonnieren“. | |||

Der Broker ist ein Server, über den die Clients per MQTT-Protokoll kommunizieren. | |||

Er kann sowohl im lokalen Netzwerk des Routers, als auch über einen VPN-Tunnel angesprochen werden. | |||

Der MQTT-Client im Router kann Statusinformationen des Routers (digitale Inputs, Seriennummer usw.) an einen Broker senden und Schaltzustände für die digitalen Ausgänge vom einem Broker „abonnieren“. | |||

Der Broker kann der interne Broker des Routers oder ein entfernter Broker sein, welcher über den Router erreichbar ist. | |||

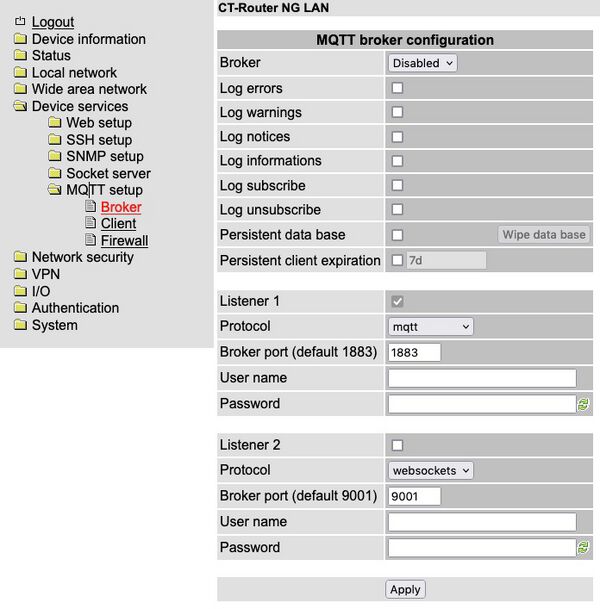

=== Broker === | === Broker === | ||

Öffnen Sie im Web based Management des Routers unter „Device Services“ >> „MQTT setup“ >> „Broker“ die „MQTT broker configuration“. | Öffnen Sie im Web based Management des Routers unter „Device Services“ >> „MQTT setup“ >> „Broker“ die „MQTT broker configuration“. | ||

[[Datei: | Sie können hier für den Broker zwei Listener konfigurieren. | ||

Die Listener unterstützen - je nach Konfiguration - die Kommunikation über Standard MQTT oder MQTT über Websockets. | |||

'''Hinweis:''' Der Broker akzeptiert auch eine Anmeldung ohne Username und Passwort. In diesem Fall müssen die "User name"- und "Password"-Felder leer bleiben. | |||

[[Datei:MQTT_broker_configuration_NG_LAN_Router_4.jpg| 600px |rahmenlos| MQTT broker configuration]] | |||

{| class="wikitable" | {| class="wikitable" | ||

| Zeile 792: | Zeile 808: | ||

'''Enabled:''' Broker aktiv | '''Enabled:''' Broker aktiv | ||

|- | |- | ||

| Log xxx || Auswahl der Log Infos, welche im Logfile angezeigt werden sollen | | Log xxx || Auswahl der Log Infos, welche im Logfile angezeigt werden sollen | ||

|- | |- | ||

| | | Persistent data base || MQTT Daten werden auf eine interne Datenbank in einen Flash-Speicher geschrieben | ||

'''Wipe data base:''' Datenbank löschen. Diese Funktion ist nur bei deaktiviertem Broker möglich. | |||

|- | |||

| Persistent client expiration || Diese Option ermöglicht es, dass die Sitzung von "persistent clients", die derzeit nicht verbunden sind, entfernt werden, wenn sie sich nicht innerhalb eines bestimmten Zeitrahmens wieder verbinden. | |||

Der Ablaufzeitraum sollte eine ganze Zahl sein, gefolgt von einem von hdwmy für Stunde, Tag, Woche, Monat bzw. Jahr. Zum Beispiel: | |||

* 12h (für 12 Stunden) | |||

* 7d (für 7 Tage) | |||

* 3w (für 3 Wochen) | |||

* 2m (für 2 Monate) | |||

* 1y (für 1 Jahr) | |||

|- | |- | ||

| | | '''Listener 1''' || Listener 1 aktivieren / deaktivieren | ||

|- | |||

| Protocol || '''mqtt:''' Kommunikation über Standard MQTT | |||

''' | '''websockets:''' Kommunikation mittels MQTT über Websocket | ||

|- | |||

| Broker port || Angabe des Ports, unter den der Broker erreichbar ist (default 1883 für MQTT) | |||

|- | |||

| User name || Benutzername für die Anmeldung an den Broker | |||

|- | |||

| Password || Passwort für die Anmeldung an den Broker | |||

|- | |||

| '''Listener 2''' || Listener 2 aktivieren / deaktivieren | |||

|- | |- | ||

| | | Protocol || '''websockets:''' Kommunikation mittels MQTT über Websocket | ||

''' | '''mqtt:''' Kommunikation über Standard MQTT | ||

|- | |- | ||

| | | Broker port || Angabe des Ports, unter den der Broker erreichbar ist (default 9001 für websockets) | ||

|- | |- | ||

| | | User name || Benutzername für die Anmeldung an den Broker | ||

|- | |- | ||

| Password || Passwort für die Anmeldung an den Broker | | Password || Passwort für die Anmeldung an den Broker | ||

|- | |- | ||

|} | |} | ||

| Zeile 840: | Zeile 858: | ||

Bestätgen Sie bitte Ihre Einstellungen mit „Apply“ | Bestätgen Sie bitte Ihre Einstellungen mit „Apply“ | ||

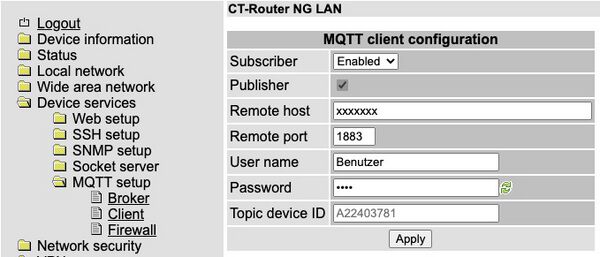

=== | === Client === | ||

Soll der MQTT-Client mit dem internen oder einem externen Broker verbunden werden, so sind die Einstellungen wie folgt vorzunehmen: | |||

'''Hinweis:''' Für die Verbindung mit dem internen Broker muss unter „Remote port“ lediglich eine „0“ (Null) eingetragen werden. Eintragungen für: „Remote host“, „User name“ und „Password“ sind hier nicht notwendig und werden - wenn vorhanden - ignoriert. | |||

[[Datei: | |||

[[Datei:MQTT_client_configuration_NG_LAN_Router.jpg| 600px |rahmenlos| MQTT client configuration]] | |||

{| class="wikitable" | {| class="wikitable" | ||

! | ! Device services >> MQTT setup >> Client !! | ||

|- | |- | ||

| | | Subscriber || '''Enabled:''' Client "abonniert" Daten vom Broker | ||

''' | '''Disabled:''' Client "abonniert" '''keine''' Daten vom Broker | ||

|- | |||

| Publisher || '''Aktiviert''': : Client sendet Status-Daten an den Broker | |||

''' | '''Deaktiert''': Client sendet '''keine''' Status-Daten an den Broker | ||

|- | |- | ||

| | | Remote host || IP-Adresse oder Domainname des Brokers | ||

|- | |- | ||

| | | Remote port || Port des Brokers. Wird hier eine „0“ (Null) eingetragen, so ist der Client direkt mit dem internen Broker des Routers verbunden. | ||

|- | |- | ||

| | | Username || Benutzername für die Anmeldung an den Broker | ||

|- | |||

| Password || Passwort für die Anmeldung an den Broker | |||

|- | |||

|Topic device ID || Hier ist per Default die Seriennummer des Routers hinterlegt (siehe Beschreibung unten). | |||

|- | |- | ||

| | |} | ||

Bestätgen Sie bitte Ihre Einstellungen mit „Apply“ | |||

=== Abfrage der Statusdaten und Steuerung über MQTT === | |||

Die Statusdaten werden nicht unmittelbar bzw. kontinuierlich an den Broker gesendet, sondern müssen über eine Anfrage (Publishing eines Topics an den Broker) initiiert werden. | |||

''' | Für die folgenden Topics ist die konfigurierte '''„Topic device ID“''' zu verwenden (Siehe Einträge „Topic device ID“ oben). Per Default ist hier die Seriennummer des Routers definiert. | ||

''' | '''''Es ist hier ratsam eine eigene ID zu definieren, da sich bei einem Austausch des Routers in einem Servicefall die Seriennummer ändern würde und die Topics angepasst werden müssten.''''' | ||

==== Status der Systemdaten ==== | |||

Folgende Sytemdaten können abgfragt werden: | |||

*Seriennummer (serialno) | |||

*Hardware-Version (hardware) | |||

*Firmware-Version (firmware) | |||

*WBM (web based management)-Version (wbm) | |||

'''''Beispiel:''''' | |||

'''publish:''' comtime/<deviceid>/command/status/info | |||

'''subscribe:''' comtime/<deviceid>/status/info | |||

Rückgabewert: JSON-Format | |||

{| class="wikitable" | {| class="wikitable" | ||

|- | |- | ||

| | | | ||

{ | |||

“serialno“:“A22243456“, | |||

“hardware“:“E“, | |||

“firmware“:“1.07.0“, | |||

“wbm“:“1.80.4“ | |||

} | |||

|- | |- | ||

| | |} | ||

==== Status der Inputs ==== | |||

''' | ''''' Beispiel: ''''' | ||

'' Stattusabfrage Input 1:'' | |||

'''publish:''' comtime/<deviceid>/command/status/input1 | |||

'''subscribe:''' comtime/<deviceid>/status/input1 | |||

Rückgabewert: "on" oder "off" | |||

==== Setzen der Outputs ==== | |||

''''' Beispiele: ''''' | |||

'' Output 1 auf ON setzen:'' | |||

''' | '''publish:''' comtime/<deviceid>/command/output1 | ||

Übergabewert: on | |||

''' | '' Output 2 auf OFF setzen:'' | ||

'''publish:''' comtime/<deviceid>/command/output2 | |||

Übergabewert: off | |||

==== Status der Outputs ==== | |||

''''' Beispiel: ''''' | |||

'' Stattusabfrage Output 1:'' | |||

''' | '''publish:''' comtime/<deviceid>/command/status/output1 | ||

''' | '''subscribe:''' comtime/<deviceid>/status/output1 | ||

Rückgabewert: "on" oder "off" | |||

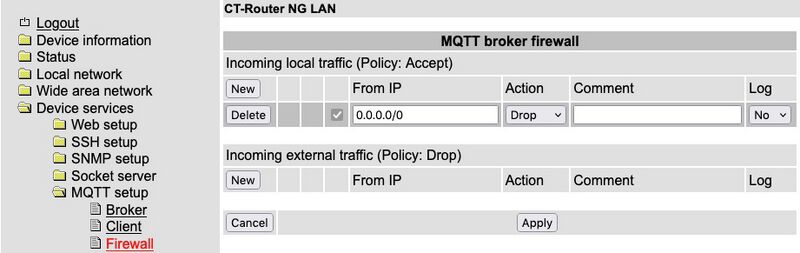

== | === MQTT Setup Firewall === | ||

[[Datei: | [[Datei:MQTT_setup_Firewall_NG_LAN_Router.jpg| 800px |rahmenlos| MQTT Setup Firewall]] | ||

{| class="wikitable" | {| class="wikitable" | ||

! | ! Device Services >> MQTT setup >> Firewall !! | ||

|- | |- | ||

| '''local | | '''Incoming local traffic (Policy: Accept)''' | ||

|- | |- | ||

| | | From IP || IP-Adressenbereich in CIDR-Form (0.0.0.0/0 bedeutet alle IP-Adressen) | ||

0.0.0.0/0 bedeutet alle IP-Adressen | |||

|- | |- | ||

| | | Action || '''Accept:''' Datenpakete werden angenommen | ||

''' | '''Reject:''' Datenpakete werden abgelehnt. Benachrichtigung an den Absender, dass die Daten abgelehnt werden | ||

''' | '''Drop:''' Datenpakete werden "fallen gelassen" d. h. sie werden abgewiesen und der Absender erhält keine Benachrichtigung | ||

|- | |||

| Comment || Kommentar | |||

|- | |- | ||

| Log | | Log || '''Yes:''' Aktivierung der Regel wird protokolliert | ||

''' | '''No:''' Aktivierung der Regel wird nicht protokolliert | ||

|- | |||

| '''Incoming external traffic (Policy: Drop)''' | |||

|- | |||

| From IP || IP-Adressenbereich in CIDR-Form (0.0.0.0/0 bedeutet alle IP-Adressen) | |||

|- | |||

| Action || '''Accept:''' Datenpakete werden angenommen | |||

''' | '''Reject:''' Datenpakete werden abgelehnt. Benachrichtigung an den Absender, dass die Daten abgelehnt werden | ||

'''Drop:''' Datenpakete werden "fallen gelassen" d. h. sie werden abgewiesen und der Absender erhält keine Benachrichtigung | |||

|- | |||

| Comment || Kommentar | |||

|- | |||

| Log || '''Yes:''' Aktivierung der Regel wird protokolliert | |||

'''No:''' Aktivierung der Regel wird nicht protokolliert | |||

|- | |||

|} | |||

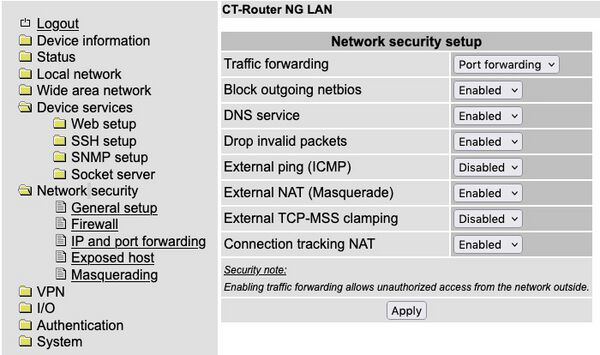

= Network Security = | |||

In diesem „Network Security”-Menü nehmen Sie Einstellungen zu der Netzwerksicherheit vor. | |||

== General Setup == | |||

[[Datei: | [[Datei:Network_Security_Setup_NG_LAN_Router.jpg| 600px |rahmenlos| Network Security Setup]] | ||

= | {| class="wikitable" | ||

! Network Security >> General Setup !! | |||

|- | |||

| Traffic forwarding || '''Disabled:''' Port-Weiterleitungen vom Mobilfunknetz in das lokale Netz deaktiviert (Voreinstellung) | |||

'''Port forwarding:''' Port-Weiterleitungen vom Mobilfunknetz in das lokale Netz aktiviert | |||

'''Exposed host:''' Weiterleitung des vollständigen Datenverkehrs aus dem Mobilfunknetz zu einem Ethernet-Gerät im lokalem Netz aktiviert. Diesen Zugriff können Sie nicht er Firewall im Mobilfunknetz-Router einschränken | |||

|- | |||

| Block outgoing netbios || Netbios-Anfragen gehen von Windows-Systemen im lokalen Netzwerk aus und verursachen einen erhöhten Datenverkehr | |||

'''Disabled:''' Netbios-Anfragen werden erlaubt | |||

'''Enabled:''' Netbios-Anfragen werden geblockt | |||

|- | |||

| DNS service || '''Disabled:''' DNS-Anfragen werden geblockt | |||

'''Enabled:''' DNS-Anfragen werden erlaubt | |||

|- | |||

| Drop invalid packets || Die Firewall des Mobilfunk-Routers kann ungültige oder beschädigte IP-Pakete filtern und verwerfen | |||

'''Disabled:''' Auch ungültige IP-Pakete werden versendet | |||

'''Enabled:''' Ungültige IP-Pakete werden verworfen (Voreinstellung) | |||

|- | |||

| External ping (ICMP) || Ping-Anfragen prüfen, ob ein Gerät im Netzwerk errichbar ist. Dadurch erhöht sich der Datenverkehr | |||

'''Disabled:''' Ping-Anfragen aus dem externen IP-Netz werden nicht beantwortet | |||

'''Enabled:''' Ping-Anfragen aus dem externen IP-Netz werden beantwortet | |||

|- | |||

| External NAT (Masquerade) || Der Router kann bei ausgehenden Datenpaketen die angegebenen Absender-IP-Adressen aus seinem internen Netzwerk auf seine eigene externe Adresse umschreiben. Diese Methode wird benutzt, wenn die internen Adressen extern nicht geroutet werden. Das ist z. B. der Fall, wenn Sie einen privaten Adressbereich wie 192.168.x.x verwenden. Dieses Verfahren wird IP-Masquerading genannt | |||

'''Disabled:''' IP-Masquerading deaktiviert | |||

'''Enabled:''' IP-Masquerading ist aktiviert. Sie können aus einem privaten, lokalen Netz ins Internet kommunizieren | |||

|- | |||

| Connection Tracking NAT || | |||

'''Disabled:''' Connection Tracking NAT deaktiviert | |||

'''Enabled:''' Connection Tracking NAT aktiviert | |||

|- | |||

|} | |||

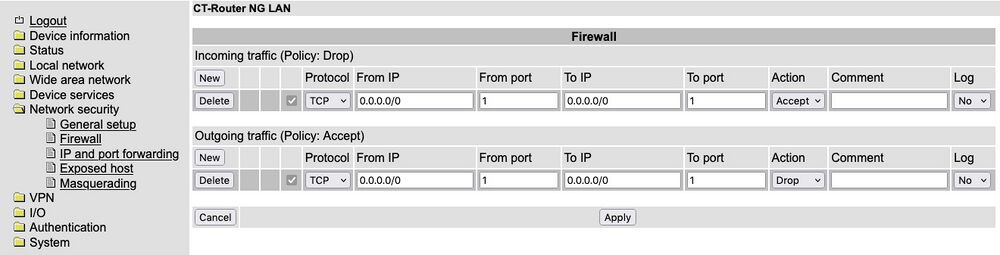

== Firewall (Stateful Packet Inspection Firewall) == | |||

Das Gerät enthält eine Stateful-Packet-Inspection-Firewall. Die Verbindungsdaten einer aktiven Verbindung werden in einer Datenbank erfasst (connection tracking). Dadurch müssen Sie die Regeln nur für eine Richtung definieren. Dann werden die Daten aus der anderen Richtung der jeweiligen Verbindung, und nur aus dieser, automatisch durchgelassen. Im Auslieferungszustand ist die Firewall aktiv. Sie blockt den eingehenden Datenverkehr (incoming traffic) und gestattet lediglich ausgehenden Datenverkehr (outgoing traffic). Das Gerät unterstützt je maximal 32 Regeln für lokalen und externen Zugriff. | |||

[[Datei: | [[Datei:Firewall_NG_LAN_Router.jpg| 1000px |rahmenlos| Firewall]] | ||

{| class="wikitable" | {| class="wikitable" | ||

! | ! Network Security >> Firewall !! | ||

|- | |- | ||

| | | '''Incoming traffic (Policy: Drop)''' | ||

|- | |- | ||

| | | Protocol || Protokollauswahl: TCP, UDP, ICMP, all | ||

|- | |- | ||

| | | From IP / To IP || IP-Adressenbereich in CIDR-Form (0.0.0.0/0 bedeutet alle IP-Adressen) | ||

|- | |- | ||

| | | From Port / To Port || bei TCP und UDP haben Sie folgende Optionen: | ||

== | direkte Port-Angabe z.B: From Port = 20, To Port = 30 | ||

Portbereiche z.B: From Port oder To Port = 80-89 (alle Ports von 80-89) | |||

Portbereich "any" bezeichnet alle Ports | |||

|- | |- | ||

| | | Action || '''Accept:''' Datenpakete werden angenommen | ||

'''Reject:''' Datenpakete werden abgelehnt. Benachrichtigung an den Absender, dass die Daten abgelehnt werden | |||

'''Drop:''' Datenpakete werden "fallen gelassen" d. h. sie werden abgewiesen und der Absender erhält keine Benachrichtigung | |||

|- | |- | ||

| | | Log || '''Yes:''' Aktivierung der Regel wird protokolliert | ||

'''No:''' Aktivierung der Regel wird nicht protokollier | |||

|- | |- | ||

| | | New / Delete || Neue Regel aufstellen / bestehende Regel löschen | ||

Mit den Pfeilen können Regeln nach oben oder unten verschoben werden | |||

|- | |- | ||

| | | '''Outgoing traffic (Policy: Accept)''' || Verhält sich ähnlich zum „Incoming Traffic“, jedoch beziehen sich diese Regeln auf den ausgehenden Datenverkehr | ||

Ist keine Regel vorhanden, so sind alle ausgehenden Verbindungen verboten (mit Ausnahme von VPN-Verbindungen) | |||

|} | |||

| | |||

''' | ''' Wenn mehrere Firewall-Regeln gesetzt sind, werden diese in der Reihenfolge der Einträge von oben nach unten abgefragt, bis eine passende Regel gefunden wird. Diese wird dann angewendet. Wenn in der Regelliste weitere Regeln vorhanden sein sollten, die auch passen würden, werden diese ignoriert.''' | ||

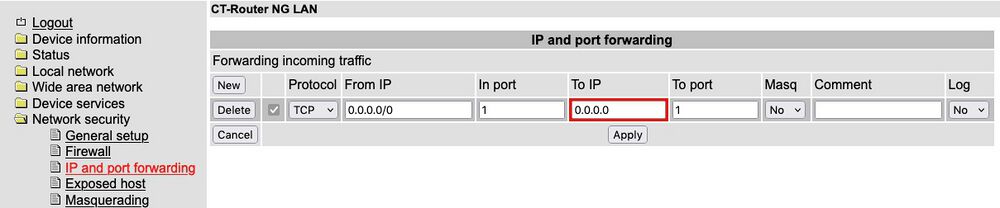

== IP and port forwarding == | |||

Die Tabelle enthält die festgelegten Regeln für Port- und IP-Weiterleitungen. Das Gerät hat | |||

genau eine IP-Adresse, über die von außen zugegriffen werden kann. Das Gerät kann bei | |||

eingehenden Datenpaketen die in ihnen angegebenen Absender-IP-Adressen auf interne | |||

Adressen umschreiben. Diese Technik wird als NAT (Network Address Translation) bezeichnet. | |||

Über die Port-Nummer können die Datenpakete auf Ports interner IP-Adressen | |||

umgeleitet werden. | |||

Das Gerät unterstützt maximal 64 Regeln für die Port-Weiterleitung. | |||

[[Datei:IP_And_Port_Forwarding_NG_LAN_Router.jpg| 1000px |rahmenlos| IP and Forwarding]] | |||

{| class="wikitable" | |||

! Network Security >> IP and Port Forwarding !! | |||

|- | |||

| Protocol || Auswahl: TCP / UDP / ICMP | |||

|- | |- | ||

| | | From IP || 0.0.0.0/0 bedeutet alle IP-Adressen. Um einen Adressbereich anzugeben, benutzen Sie die CIDR-Schreibweise | ||

| | |- | ||

| In Port || Wird nur bei den Protokollen TCP und UDP ausgewertet | |||

'''Port Nr.''' | |||

'''any:''' jeder beliebige Port | |||

''' | '''startport-endport:''' ein Port-Bereich (z.B. 100...150) | ||

|- | |- | ||

| | | To IP || IP-Adresse aus dem lokalen Netzwerk, ankommenden Pakete werden an diese Adresse weitergeleitet | ||

|- | |- | ||

| | | To Port || siehe "In Port" | ||

|- | |- | ||

| | | Masq || Für jede einzelne Regel können Sie festlegen, ob IP-Masquerading angewendet werden soll | ||

'''Yes:''' : IP-Masquerading aktiviert, ankommende Pakete aus dem Internet erhalten die IP-Adresse des Routers. Antwort ins Internet ist möglich, auch ohne Default-Gateway | |||

'''No:''' Antwort ins Internet nur mit Default-Gateway (Defaulteinstellung) | |||

|- | |- | ||

| | | Log || Für jede einzelne Regel können Sie festlegen, ob bei Greifen der Regel das Ereignis protokolliert werden soll | ||

'''Yes:''' Ereignis wird protokolliert | |||

'''No:''' Ereignis wird nicht protokolliert (Defaulteinstellung) | |||

|} | |||

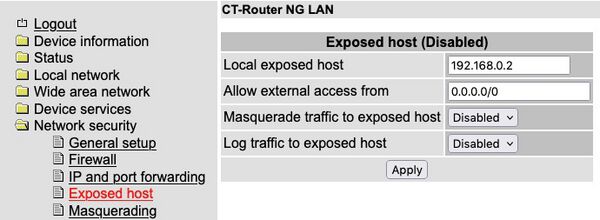

== Exposed host (Server einrichten) == | |||

[[Datei:Exposed_Host_NG_LAN.jpg| 600px |rahmenlos| Exposed Host]] | |||

{| class="wikitable" | |||

! Network Security >> Exposed host !! | |||

|- | |- | ||

| ''' | | '''local exposed host''' || IP-Adresse des Exposed Host (Server) | ||

|- | |- | ||

| | | Allow external access from || IP-Adressen für eingehende Datenverbindungen | ||

0.0.0.0/0 bedeutet alle IP-Adressen. Um einen Adressbereich | |||

anzugeben, benutzen Sie die CIDR-Schreibweise | |||

|- | |- | ||

| | | Masquerade traffic to exposed host || Legen Sie fest, ob IP-Masquerading angewendet werden soll | ||

'''Enabled:''' IP-Masquerading aktiviert, ankommende Pakete aus dem Internet erhalten die | |||

IP-Adresse des Routers. Antwort ins Internet ist möglich, auch ohne Default-Gateway | |||

''' | '''Disabled:''' Antwort ins Internet nur mit Default-Gateway (Defaulteinstellung) | ||

|- | |- | ||

| | | Log traffic to exposed host || Legen Sie fest, ob IP-Verbindungen protokolliert werden | ||

'''Enabled:''' IP-Verbindungen werden protokolliert | |||

'''Disabled:''' IP-Verbindungen werden nicht protokolliert (Defaulteinstellung) | |||

|} | |} | ||

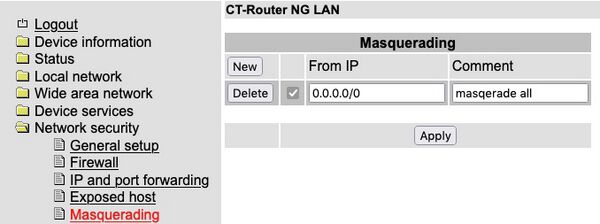

=== | == Masquerading == | ||

Sie können für bestimmte Netze festlegen, ob IP-Masquerading angewendet werden soll. | |||

Wenn IP-Masquerading aktiviert ist, erhalten alle ankommenden Pakete aus dem Internet | |||

die IP-Adresse des Routers. Die Antwort in die konfigurierten Netze ist auch ohne Default- | |||

Gateway möglich. | |||

Das Gerät unterstützt maximal 16 Regeln für IP-Masquerading. | |||

'''From IP 0.0.0.0/0''' bedeutet alle IP-Adressen. | |||

Um einen Adressbereich anzugeben, benutzen Sie die CIDR-Schreibweise (siehe | |||

„CIDR (Classless Inter-Domain Routing)“) | |||

[[Datei:Masquerading_NG_LAN_Router.jpg| 600px |rahmenlos|Masquerading]] | |||

= VPN = | |||

Im Menü VPN können Sie einerseits Einstellungen zur Internet Protocol Security (IPsec) andererseits zum virtuellen privaten Netzwerk (OpenVPN) vornehmen. | |||

Für eine VPN-Verbindung müssen die IP-Adressen der VPN-Gegenstellen bekannt und adressierbar sein. | |||

== IPsec == | |||

Die VPN-Gegenstelle muss IPsec mit folgender Konfiguration unterstützen: | |||

* Authentifizierung über X.509-Zertifikate oder Preshared Secret Key (PSK) | |||

* ESP | |||

* Diffie-Hellman Gruppe 2 oder 5 | |||

* 3DES oder AES encryption | |||

* MD5 oder SHA-1 Hash Algorithmen | |||

* Tunnel-Modus | |||

* Quick Mode | |||

* Main Mode | |||

* SA Lifetime (1 Sekunde bis 24 Stunden) | |||

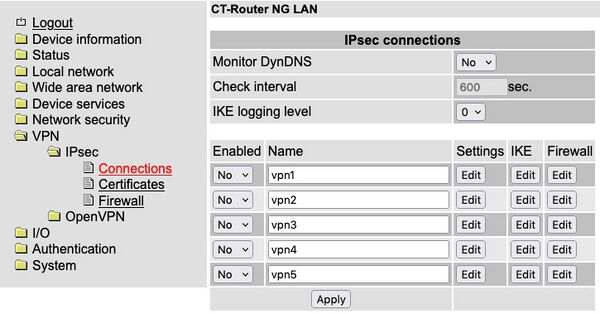

=== Connections === | |||

[[Datei:IPsec_Connections_NG_LAN_Router.jpg| 600px |rahmenlos| IPsec Connections]] | |||

{| class="wikitable" | |||

! VPN >> IPsec >> Connections !! | |||

|- | |- | ||

| Remote Host || | | Monitor DynDNS || VPN-Gegenstelle hat keine feste IP und als Remote Host wird ein DynDNS-Name genutzt, so kann diese Funktion aktiviert werden, um die Verbindung zu überprüfen | ||

|- | |||

| Check Interval || Prüfintervall in Sekunden | |||

|- | |||

| IKE logging levei || Einstellung des Loglevels (0,1,2) | |||

|- | |- | ||

| | | Enable || VPN-Verbindung aktivieren (=Yes) oder deaktivieren (=No) | ||

|- | |- | ||

| | | Name || Name der VPN-Verbindung festlegen | ||

|- | |- | ||

| | | Settings || Einstellungen für IPsec | ||

|- | |- | ||

| | | IKE || Einstellungen für das Internet-Key-Exchange-Protokoll | ||

|- | |- | ||

| | | Firewall|| Einstellungen für IPsec Firewall | ||

|} | |||

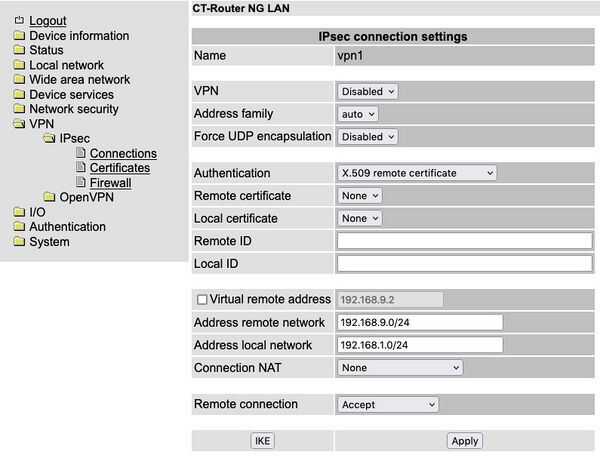

==== Connections Settings ==== | |||

[[Datei:IPsec_Connection_Settings_NG_LAN_Router.jpg| 600px |rahmenlos| IPsec Connection Settings]] | |||

{| class="wikitable" | |||

! VPN >> IPsec >> Connections>> Settings >> Edit !! | |||

|- | |- | ||

| | | Name || Name der VPN-Verbindung | ||

|- | |- | ||

| | | VPN || Aktivieren (=Enabled) oder Deaktivieren (=Disabled) der VPN-Verbindung | ||

|- | |- | ||

| | | Adress Family || '''Auto:''' Automatische Verbindung mit IPv4 oder IPv6 IP-Adresse | ||

'''IPv4:''' Verbindung mit IPv4-Adresse | |||

'''IPv6:''' Verbindung mit IPv6-Adresse | |||

|- | |- | ||

| Authentication || | | Authentication || X.509 Remote Certificate - VPN-Teilnehmer haben einen privaten und einen öffentlichen Schlüssel (X.509-Zertifikat) | ||

Preshared Secret Key - VPN-Teilnehmer besitzen einen privaten Schlüssel (ein gemeinsames Passwort) | |||

|- | |- | ||

| | | Remote Certificate || VPN-Gegenstellen Authentifizierung erfolgt über ein Zertifikat, (Gegenstellenzertifikat, .pem .cer .crt) das in dem Menü "IPsec Certificates" hochgeladen werden muss | ||

|- | |- | ||

| | | Local Certificate || Router Authentifizierung bei der VPN-Gegenstelle erfolgt über ein Zertifikat (Maschinenzertifikat, PKCS#12), das in dem Menü "IPsec Certificates" hochgeladen werden muss | ||

|- | |- | ||

| | | Remote ID || '''Leer:''' Kein Eintrag in der Zeile bedeutet, dass die Angaben aus dem Zertifikat gewählt werden. | ||

'''Subject:''' Eine IP-Adresse, E-Mail-Adresse oder ein Hostname (mit vorangestelltem @-Zeichen) bedeutet, dass diese Einträge auch im Zertifikat vorhanden sein sollten, damit sich der Router authentifizieren kann | |||

|- | |||

| Local ID || Siehe Remote ID | |||

|- | |||

| Address Remote Network || IP-Adresse/Subnetzmaske des Netzwerkes, zu dem eine VPN-Verbindung aufgebaut wird | |||

|- | |- | ||

| | | Address Local Network || IP-Adresse/Subnetzmaske des Netzwerkes, von dem eine VPN-Verbindung aufgebaut wird | ||

|- | |- | ||

| | | Connection NAT || '''Local 1:1 NAT:''' IP-Adresse vom lokalen Netzwerk, unter der das Netzwerk per 1:1 NAT aus dem Remote-Netz erreicht werden kann/soll | ||

|- | |- | ||

| Connection | | Remote Connection || '''Accept:''' VPN-Verbindung wird von einer Gegenstelle aufgebaut und vom Router akzeptiert | ||

''' | '''Initiate:''' VPN-Verbindung geht vom Router aus | ||

''' | '''Initiate on XML:''' VPN-Verbindung wird über eine XML-Datei gestartet | ||

''' | '''Initiate on Input 1:''' Startet / Stoppt den VPN-Tunnel durch digitalen Eingang 1 | ||

''' | '''Initiate on Input 2:''' Startet / Stoppt den VPN-Tunnel durch digitalen Eingang 2 | ||

|- | |||

| Autoreset || Kann bei "Initiate on SMS" und muss bei "Initiate on Call" festgelegt werden. Es wird ein Zeitraum festgelegt, nach wieviel Minuten die VPN-Verbindung per Autoreset gestoppt wird | |||

|} | |||

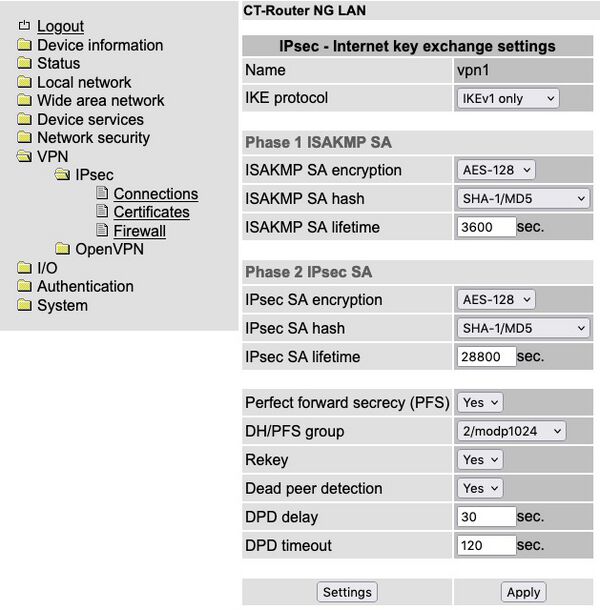

==== Connection IKE ==== | |||

| | [[Datei:IPsec_IKE_NG_LAN_Router2.jpg| 600px |rahmenlos| IPsec IKE]] | ||

| | |||

{| class="wikitable" | |||

! VPN >> IPsec >> Connections >> IKE >> Edit !! | |||

|- | |- | ||

| | | Name || Name der VPN-Verbindung | ||

|- | |- | ||

| | | IKE Protocol || '''IKEv1 only:''' nur IKEv1 | ||

'''IKEv2 only''' nur IKEv2 | |||

'''Initiate IKEv2:''' Initiate | |||

|- | |||

| '''Phase 1 ISAKMP SA''' || Schlüsselaustausch | |||

|- | |||

| ISAKMP SA Encryption || Verschlüsselungsalgorithmus-Auswahl | |||

|- | |||

| ISAKMP SA Hash || Hash-Algorithmus-Auswahl | |||

|- | |||

| ISAKMP SA Lifetime || Lebensdauer des ISAKMP SA Schlüssels. Standardeinstellung 3600 Sekunden (1 Stunde) max. Einstellwert 86400 Sekunden (24 Stunden) | |||

|- | |- | ||

| | | '''Phase 2 IPsec SA''' || Datenaustausch | ||

|- | |- | ||

| | | Ipsec SA Encryption || siehe ISAKMP SA Encryption | ||

|- | |- | ||

| | | Ipsec SA Hash || siehe ISAKMP SA Hash | ||

|- | |- | ||

| | | Ipsec Lifetime || Lebensdauer des Ipsec SA Schlüssels. Standardeinstellung 28800 Sekunden (8 Stunden) max. Einstellwert 86400 Sekunden (24 Stunden) | ||

|- | |||

| Perfect Forward Secrecy (PFS) || Aktivieren (=Yes) oder Deaktivieren (=No) der PFS Funktion | |||

|- | |- | ||

| | | DH/PFS Group || Im Ipsec werden beim Datenaustausch in bestimmten Intervallen die Schlüssel erneuert. Mit PFS werden hierbei mit der Gegenstelle im Schlüsselaustauschverfahren neue Zufallszahlen ausgehandelt | ||

Auswahl des Verfahrens | |||

|- | |||

| Rekey || '''Yes:''' neue Schlüssel können ohne Unterbrechung der vorhandenen IKE- und IPsec-SAs errichtet werden. | |||

|- | |- | ||

| | | Dead Peer Detection || Unterstützt die Gegenstelle ein solches Protokoll, so kann überprüft werden, ob die Verbindung "tot" ist oder nicht. Die Verbindung wird versucht neu aufzubauen | ||

''' | '''No:''' Keine Dead Peer Detection | ||

''' | '''Yes:''' Bei VPN Initiate wird versucht, neuzustarten "Restart. Bei VPN Accept wird die Verbindung geschlossen "Clear" | ||

|- | |- | ||

| | | DPD Delay (sec.) || Zeitintervall in Sekunden, in dem die Peer-Verbindung überprüft wird | ||

|- | |- | ||

| | | DPD Timeout (sec.) || Zeitspanne nach der die Verbindung zur Gegenstelle für nicht aktiv erklärt werden soll | ||

Defaultwert: 120 Sekunden | |||

Maximum: 86400 Sekunden (24 Stunden) | |||

| | |} | ||

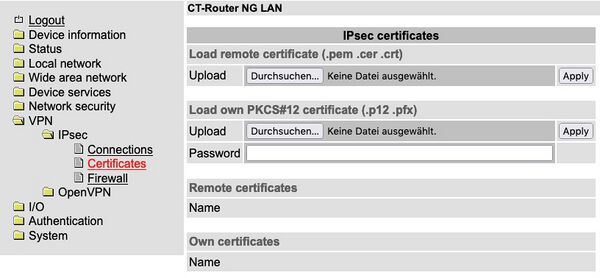

=== Certificates === | |||

Mit einem Zertifikat, das in den Router geladen werden kann, authentifiziert sich der Router bei der Gegenstelle. | |||

[[Datei:IPsec_Certificates_NG_LAN_Router.jpg| 600px |rahmenlos| IPsec Certificates]] | |||

| | |||

| | |||

{| class="wikitable" | |||

! VPN >> IPsec >> Certificates !! | |||

|- | |- | ||

| | | '''Load Remote Certificate''' || Hochladen von Zertifikaten, mit denen eine Authentifizierung für den Router bei der VPN-Gegenstelle erfolgen kann | ||

|- | |- | ||

| | | '''Load Own PKCS#12 Certificate''' || Hochladen eines Zertifikats (Providervorgabe) | ||

|- | |- | ||

| Password || Passwort für das PKCS#12 Zertifikat / das Passwort wird beim Export vergeben | |||

|- | |- | ||

| | | Remote Certificates || Tabellarische Übersicht aller "Remote Certificates" / mit "Delete" wird ein Zertifikat gelöscht | ||

|- | |- | ||

| | | Own Certificates || Tabellarische Übersicht aller "Own Certificates" / mit "Delete" wird ein Zertifikat gelöscht | ||

|} | |} | ||

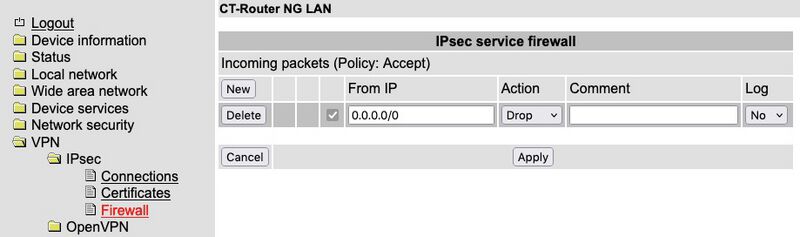

=== | === Firewall === | ||

[[Datei:IPsec_Service_Firewall_NG_LAN_Router.jpg| 800px |rahmenlos| SNMP Firewall]] | |||

{| class="wikitable" | |||

! VPN >> IPsec >> Firewall !! | |||

|- | |||

| '''Incoming Packets (Policy: Accept)''' | |||

|- | |||

| From IP || IP-Adressenbereich in CIDR-Form (0.0.0.0/0 bedeutet alle IP-Adressen) | |||

|- | |||

| Action || '''Accept:''' Datenpakete werden angenommen | |||

'''Reject:''' Datenpakete werden abgelehnt. Benachrichtigung an den Absender, dass die Daten abgelehnt werden | |||

'''Drop:''' Datenpakete werden "fallen gelassen" d. h. sie werden abgewiesen und der Absender erhält keine Benachrichtigung | |||

|- | |||

| Comment || Kommentar | |||

|- | |||

| Log || '''Yes:''' Aktivierung der Regel wird protokolliert | |||

'''No:''' Aktivierung der Regel wird nicht protokolliert | |||

|- | |||

|} | |||

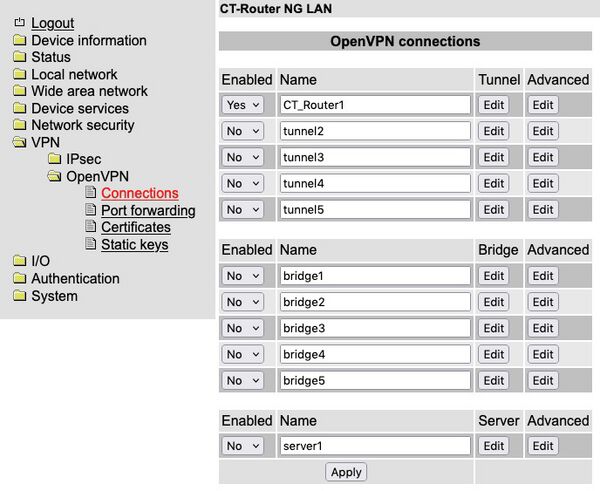

== OpenVPN == | |||

OpenVPN ist ein Programm zum Aufbau eines virtuellen privaten Netzwerks (VPN) über eine verschlüsselte Verbindung. | |||

( | |||

[[Datei:OpenVPN_Connections_NG_LAN_Router.jpg| 600px |rahmenlos| OpenVPN Connections]] | |||

=== Connections === | |||

OpenVPN-Aufbau eines Virtuellen Privaten Netzwerkes (VPN) über eine verschlüsselte Verbindung. Es können bis zu 5 gleichzeitige OpenVPN Tunnel eingerichtet werden. | |||

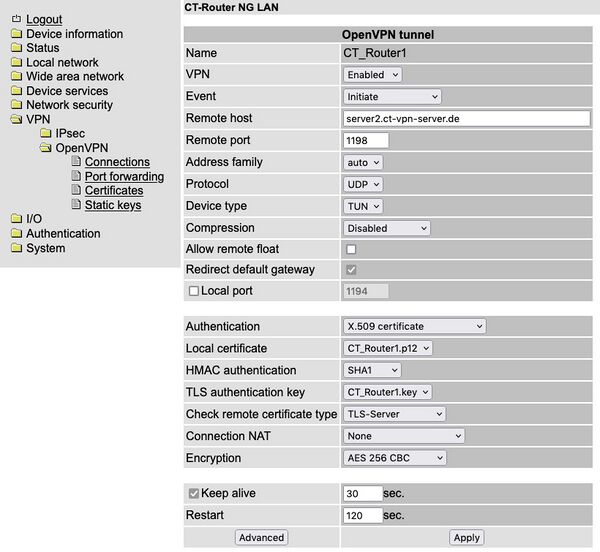

[[Datei:OpenVPN_Tunnel_NG_LAN_Router.jpg| 600px |rahmenlos| OpenVPN Tunnel]] | |||

[[Datei: | |||

{| class="wikitable" | {| class="wikitable" | ||

! VPN >> OpenVPN >> | ! VPN >> OpenVPN >> Connections >> Tunnel >> Edit !! | ||

|- | |- | ||

| | | Name || Name der OpenVPN-Verbindung | ||

|- | |- | ||

| | | VPN || OpenVPN Tunnel aktiv (=Enable) oder inaktiv (=Disable) | ||

|- | |- | ||

| | | Event || '''Initiate:''' Tunnel dauernd gestartet | ||

'''Initiate on XML:''' Start / Stoppt den VPN-Tunnel mittels XML Script | |||

'''Initiate on Input 1:''' Start / Stoppt den VPN-Tunnel mittels Input 1 | |||

'''Initiate on Input 2:''' Start / Stoppt den VPN-Tunnel mittels Input 2 | |||

|- | |- | ||

| | | Remote Host || IP-Adresse oder URL der Gegenstelle | ||

|- | |- | ||

| | | Remote Port || Port der Gegenstelle (Standard: 1194) | ||

| | |- | ||

| Address Family ||'''auto:''' Automatisch IPv4 oder IPv6 | |||

'''IPv4:''' Ipv4 | |||

'''IPv6:''' IPv6 | |||

|- | |- | ||

| | | Protocol || UDP- oder TCP-Protokoll für die OpenVPN-Verbindung festlegen! | ||

|- | |- | ||

| | | Device type || Art des Interfaces, TUN oder TAP | ||

|- | |- | ||

| | | Compression || '''Disabled:''' Keine Kompression | ||

'''LZO Adaptive:''' Adaptive Kompression | |||

''' LZO no:''' | |||

''' LZO yes:''' | |||

''' LZO enabled: ''' | |||

''' Compress off: ''' | |||

''' Compress LZO: ''' | |||

''' Compress LZ4: ''' | |||

|- | |||

| Allow Remote Float || Option: Bei der Kommunikation mit dynamischen IP-Adressen akzeptiert die OpenVPN-Verbindung authentifizierte Pakte von jeder IP-Adresse | |||

|- | |||

| Redirect default gateway || Das Default Gateway wird durch den Tunnel geleitet | |||

|- | |- | ||

| | | Local Port || Lokaler Port | ||

| | |||

|- | |- | ||

| | | Authentication || Authentifizierungsart der OpenVPN-Verbindung festlegen (X.509, PSK oder Username/Password) | ||

| | |||

| | |||

|- | |- | ||

| | | Local Certifacate || Zertifikat vom Router für die Authentifizierung bei der Gegenstelle | ||

| | |- | ||

| | | HMAC Authentication || MD5, SHA1, SHA224, SHA256, SHA384, SHA512, None | ||

| | |- | ||

| | | TLS Authentication Key || None | ||

|- | |- | ||

| | | Check Remote Certificate Type || Option: Zertifikate der OpenVPN-Verbindung überprüfen | ||

|- | |- | ||

| | | Address Local Network || IP-Adresse/Subnetzmaske des lokalen Netzwerks | ||

|- | |- | ||

| Connection NAT || '''None:''' Keine Weiterleitung | |||

'''Local 1:1 NAT:''' „Eins-zu-Eins“ Weiterleitung an ein lokales Netzwerk (NAT to local Network) | |||

''' | '''Local Masquerading:''' Die durch den Tunnel ausgehenden Pakete werden auf die Quelladresse des Routers umgeschrieben, um Geräten am Router den Zugriff auf die Gegenseite des Tunnels zu ermöglichen | ||

''' | '''Remote Masquerading:''' Die durch den Tunnel eingehenden Pakete werden auf die lokale Adresse des Routers umgeschrieben | ||

'''Port Forwarding:''' Weiterleitung mit den Einstellungen wie unter Punkt „Port Forwarding“ beschrieben | |||

'''Host Forwarding:''' Weiterleitung an die feste IP-Adresse eines angeschlossenen Endgerätes(Forward to local Host) | |||

|- | |||

| Encryption || Verschlüsselungsalgorithmus der OpenVPN-Verbindung | |||

|- | |||

| Keep Alive || Zeitintervall in Sekunden von Keep Alive-Anfragen an die Gegenstelle | |||

|- | |||

| Restart || Zeitspanne in Sekunden nach der die Verbindung neu gestartet werden soll, falls keine Antwort auf die Keep Alive-Anfragen erfolgt | |||

|} | |||

=== Bridge === | |||

Durch die Überbrückung einer physischen Ethernet-Schnittstelle mit einer OpenVPN-gesteuerten TAP-Schnittstelle an zwei verschiedenen Standorten ist es möglich, beide Ethernet-Netzwerke logisch zusammenzuführen, als wären sie ein einziges Ethernet-Subnetz. | |||

Die Einstellungen entsprechen den OpenVPN-Server-Einstellungen, wie im folgenden Kapitel beschrieben. | |||

=== Server === | |||

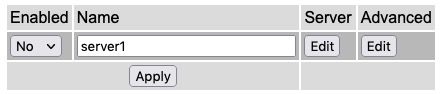

Einsatz des LAN Router Router als OpenVPN Server. | |||

Zur Aktivierung des Servers wählen Sie unter dem Menüpunkt „Enabled“ den Eintrag „Yes“. Geben Sie unter „Name“ einen frei gewählten Namen des Servers ein. Klicken Sie anschließend auf „Apply“. Mit einem Klick auf „Edit“ erreichen Sie die OpenVPN Server Einstellungen. | |||

[[Datei:OpenVPN_Server_LAN_Router.jpg| 600px |rahmenlos| OpenVPN Server]] | |||

| | |||

| | |||

[[Datei:OpenVPN_Server2_NG_LAN_Router.jpg| 600px |rahmenlos| OpenVPN Server]] | |||

{| class="wikitable" | {| class="wikitable" | ||

! | ! VPN >> OpenVPN >> Connections >> Server !! | ||

|- | |||

| VPN || OpenVPN Server aktiviert (=Enable) oder inaktiv (=Disable) | |||

|- | |- | ||

| | | Local Port || Einstellung des OpenVPN Ports des Servers (default 1194) | ||

|- | |- | ||

| | | Address Family || IPv4 oder IPv6 IP-Adressen | ||

|- | |||

| Protocol || UDP- oder TCP-Protokoll für die OpenVPN-Verbindung festlegen! | |||

| | |- | ||

| Compression || '''Disabled''' = Keine Kompression | |||

Einstellung der gewünschten Kompressionsart | |||

|- | |||

| Topology || | |||

'''subnet:''' Die empfohlene Topologie für moderne Server. Die Adressierung erfolgt über IP & Netzmaske. | |||

'''net30:''' Dies ist die alte Topologie für die Unterstützung von Windows-Clients, auf denen 2.0.9 oder ältere Clients ausgeführt werden. Dies ist die Standardeinstellung ab OpenVPN 2.3, wird jedoch für die aktuelle Verwendung nicht empfohlen. Jedem Client wird ein virtuelles /30 zugewiesen, wobei 4 IPs pro Client plus 4 für den Server benötigt werden. | |||

|- | |||

| HMAC Authentication || Keyed-Hash Message Authentication Code (HMAC) - Auswahl der Verschlüsselung | |||

|- | |- | ||

| | | TLS authentification key || None oder entsprechenden key auswählen. Der Key muss vorab geladen worden sein | ||

|- | |- | ||

| | | Local certificate || Auswahl des PKCS#12 Zertifikats (.p12) des OpenVPN Servers. Das Zertifikat muss vorab geladen worden sein | ||

Achtung: Bitte stellen Sie sicher, dass die Systemzeit des Routers aktuell ist und somit mit in das zeitliche Gültigkeitsfenster der Zertifikate fällt | |||

|- | |- | ||

| | | Diffie-Hellman parameter || Standard ist 1024 Bit, kann auf 2048 Bit geändert werden (wird bei der Erstellung des Zertifikats Parameter definiert) | ||

|- | |- | ||

| | | Encryption || Verschlüsselungsalgorithmus für die OpenVPN Verbindung | ||

|- | |- | ||

| | | Client to client traffic || Client zu Client Verbindung zugelassen oder blockieren | ||

|- | |- | ||

| | | Client subnet base || Angabe des Basis Netzwerkes des OpenVPN Servers | ||

Von dieser Einstellung werden die Netzwerkabschnitte der Clients automatisch abgeleitet (siehe Einstellung: Client Table unten) | |||

|- | |||

| Virtual network base || Virtual Network Base Angabe des internen, virtuellen Basis Netzwerkes des OpenVPN Servers | |||

Von dieser Einstellung werden die virtuellen IP-Adressen der Clients automatisch abgeleitet (siehe Einstellung: Client Table unten) | |||

|- | |- | ||

| | | Keep alive || Zeitspanne in Sekunden, nach welcher Keep Alive-Anfragen gesendet werden sollen. Diese Anfragen testen, ob die Gegenstelle noch verfügbar ist | ||

|- | |||

| Restart || Zeitspanne in Sekunden nach der die Verbindung neu gestartet werden soll, falls keine Antwort auf die Keep Alive-Anfragen erfolgt | |||

|- | |||

! Additional Options pushed to the Clients !! | |||

|- | |||

| Redirect Default Gateway || Wenn Sie „Redirect Default Gateway“ anklicken, werden die Routen des Clients durch den OpenVPN Tunnel geleitet | |||

|- | |||

| Routes || Hier können den Clients Routen mitgeteilt werden, damit Geräte hinter dem Router erreicht werden können | |||

|} | |||

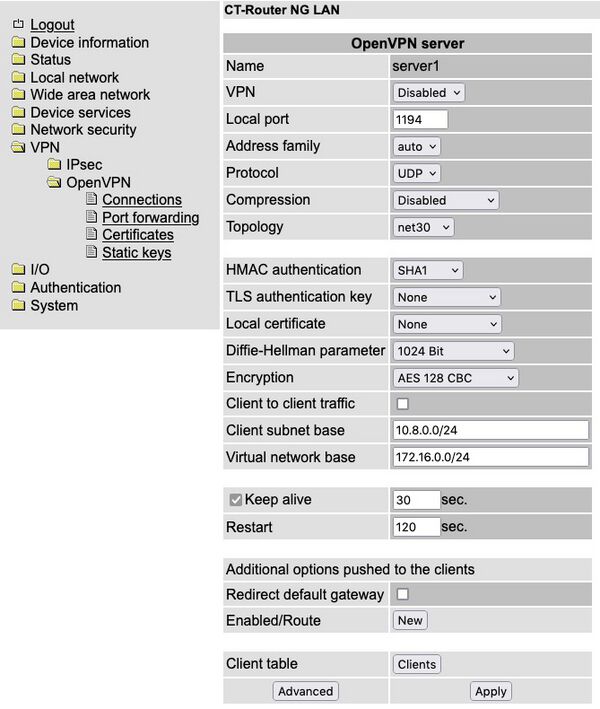

=== Client Table === | |||

Klicken Sie den „Clients“-Button um die OpenVPN Clients anzulegen. | |||

Bitte definieren Sie hier Ihre OpenVPN Clients. Zur Identifizierung der Clients durch den OpenVPN Servers, muss hier | |||

unter „Common Name“ der Common Name eingegeben werden, welcher bei der Generierung des entsprechenden | |||

Zertifikates für den Client definiert wurde. Es findet hier also die Zuordnung des Client Zertifikats zu der durch den | |||

Server definierten Client Adresse statt. | |||

[[Datei:OpenVPN_Client_Table2_LAN_Router.jpg| 600px |rahmenlos| OpenVPN Server]] | |||

Beispiel zur Abbildung oben: Ein Client hat ein Zertifikat mit dem Common Name Service PC geladen. Dieser Client ist dann hier über die virtuelle IP-Adresse 172.16.0.5 erreichbar. Das Netzwerk auf dem Client-(Router) kann hier über den IP Adressenabschnitt 10.8.1.0/24 erreicht werden. | |||

'''Hinweise:''' | |||

Die Client Adresse wird automatisch von der Virtual Network Base Einstellung unter: „OpenVPN Server“ abgeleitet. | |||

(z.B. Virtual Network Base = 172.16.0.0/24, erste Client Adresse = 172.16.0.5, zweite Client Adresse = 172.16.0.9 usw.) | |||

Der Client Subnet wird automatisch von der Client Subnet Base Einstellung unter: „OpenVPN Server“ abgeleitet. | |||

(z.B. Virtual Network Base = 10.8.1.0/24, erstes Client Subnet = 10.8.2.0/24, zweites Client Subnet = 10.8.3.0/24 usw.) | |||

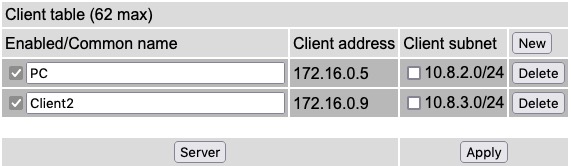

Klicken Sie „Advanced“ für weitere Spezial-Einstellungen. | |||

[[Datei:OpenVPN_Server_Advanced_LAN_Router.jpg| 600px |rahmenlos| OpenVPN Server]] | |||

[[Datei: | Sie haben bei Bedarf die Möglichkeiten spezielle Einstellungen für die Größen: TUN-MTU, Fragment, MSS fix und für | ||

das Renegotiate Key Interval vorzunehmen. | |||

'''Hinweise:''' | |||

Bitte vergessen Sie nicht alle Eingaben oder Änderungen durch das Klicken auf den „Apply“ Button zu bestätigen/ | |||

zu aktivieren. Sollten die Einstellungen nicht unmittelbar wirken, so sollten Sie zur Sicherheit ein Reboot des | |||

Routers durchführen. | |||

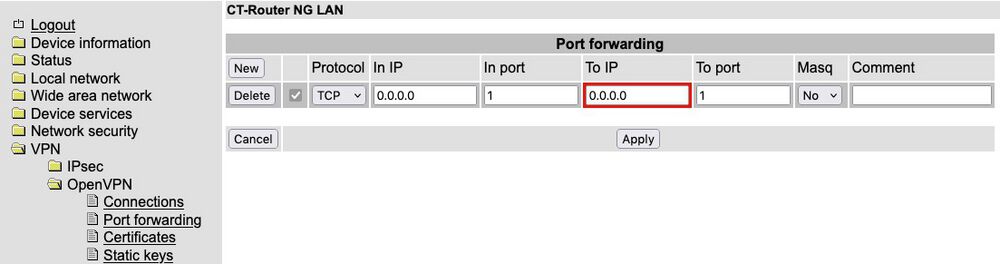

=== Port Forwarding OpenVPN === | |||

[[Datei:Port_Forwarding_NG_LAN_Router.jpg| 1000px |rahmenlos| Port Forwarding]] | |||

{| class="wikitable" | {| class="wikitable" | ||

! | ! VPN >> OpenVPN >> Port Forwarding !! | ||

|- | |- | ||

| | | Protocol || Auswahl: TCP / UDP / ICMP | ||

|- | |- | ||

| | | In Port || Port Nr. eingehende Verbindung | ||

|- | |- | ||

| | | To IP || IP Adresse von Ziel | ||

|- | |- | ||

| | | To Port || Port Nr. Vom Ziel | ||

|- | |- | ||

| | | Masq || Masquerading ein-bzw. ausschalten | ||

|- | |- | ||

| | | Comment || Kommentarfeld | ||

|} | |} | ||

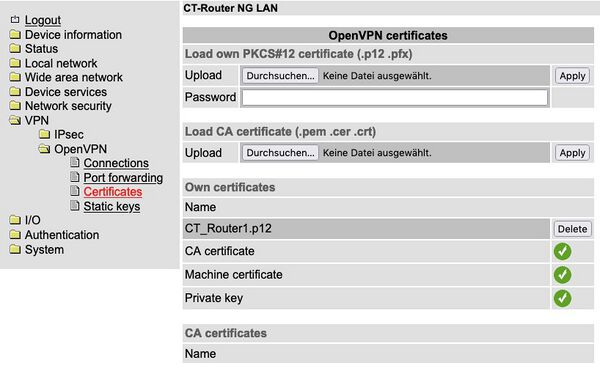

== | === Certificates OpenVPN === | ||

[[Datei: | [[Datei:OpenVPN_Certificates_NG_LAN_Router.jpg| 600px |rahmenlos| OpenVPN Certificates]] | ||

{| class="wikitable" | {| class="wikitable" | ||

! | ! VPN >> OpenVPN >> Certificates !! | ||

|- | |- | ||

| | | Load Own PKCS#12 Certificate || Hochladen des Zertifikats (im PKCS#12 Format, xxx.p12) welches für den Lokalen Router bestimmt ist | ||

Unter VPN > OpenVPN > Client können Sie für jede VPN-Verbindung eines dieser Zertifikate unter Local Certificate zuweisen | |||

|- | |- | ||

| | | Password || Passwort für das PKCS#12 Zertifikat. Das Passwort wird beim Export vergeben | ||

|- | |- | ||

| | | Own Certificates || Tabellarische Übersicht aller "Own Certificates" / mit "Delete" werden die Zertifikate gelöscht | ||

|} | |} | ||

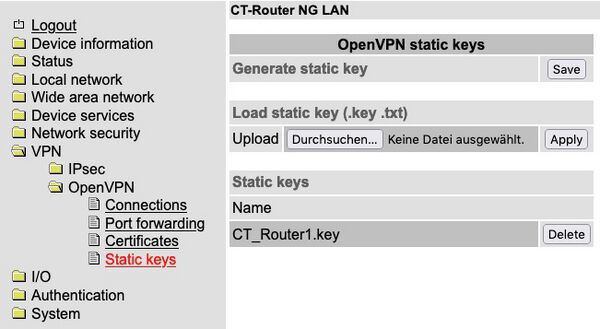

=== | === Static Keys OpenVPN === | ||

[[Datei:OpenVPN_Static_Keys_NG_LAN_Router.jpg| 600px |rahmenlos|Beschreibung]] | |||

{| class="wikitable" | |||

! VPN >> OpenVPN >> Static Keys !! | |||

|- | |||

| Generate static Key || Einen statischen Schlüssel generieren und speichern | |||

|- | |||

| Load static Key || Statischen Schlüssel in den Router laden (den gleichen statischen Schlüssel muss auch die Gegenstelle besitzen) | |||

|- | |||

| Static Keys || Tabellarische Übersicht aller geladenen statischen Schlüssel | |||

|} | |||

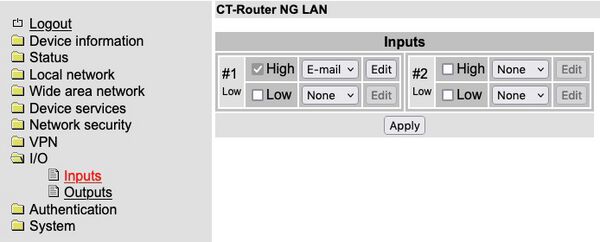

= I/O - Digitale Inputs und Outputs = | |||

Der LAN Router verfügt über zwei digitale Ein- und Ausgänge, die in dem „I/O“-Menü von Ihnen konfiguriert werden können. | |||

[[Datei:X2_LAN_NG.jpg| 400px |rahmenlos| Stecker 2]] | |||

{| class="wikitable" | |||

! Signal !! Pin !! Pin || Signal | |||

|- | |||

| I2 (Input2) | |||

| style="text-align:center" | 6 | |||

| style="text-align:center" | 5 | |||

| O2 (Output2) | |||

|- | |||

| Ground | |||

| style="text-align:center" | 4 | |||

| style="text-align:center" | 3 | |||

| Ground | |||

|- | |||

| I1 (Input1) | |||

|style="text-align:center" | 2 | |||

|style="text-align:center" | 1 | |||

| O1 (Output1) | |||

|} | |||

== Inputs == | |||

[[Datei:Inputs_NG_LAN.jpg| 600px |rahmenlos| Inputs]] | |||

{| class="wikitable" | |||

! I/O >> Inputs | |||

|- | |||

| High || Option: Bei einem High-Pegel kann eine Nachricht per E-Mail verschickt werden | |||

|- | |||

| Low || Option: Bei einem Low-Pegel kann eine Nachricht per E-Mail verschickt werden | |||

|- | |||

|} | |||

{| class="wikitable" | |||

| Achtung: Bitte beachten Sie ob der Schalteingang bereits zum Starten einer VPN-Verbindung genutzt wird. In diesem Fall den Input nicht für das Versenden einer E-Mail verwenden. | |||

Für den Versand von E-Mails muss der E-Mail Account unter Punkt „SMTP Configuration“ eingerichtet worden sein. | |||

''' | '''E-Mail:''' Sie können einen Empfänger, einen Kopie-Empfänger, einen Betreff und einen Nachrichtentext festlegen | ||

|} | |||

''' | '''Schalteingänge anschließen''' | ||

*Schließen Sie die Schalteingänge mittels des Klemmstecker wie oben unter "Pinbelgung" beschrieben an. | |||

*An die Schalteingänge (I1 und I2) können Sie 10 ... 30 V DC anschließen. | |||

*Den Ground der Schalteingänge müssen Sie an "GnD" der IO-Klemme anschließen. | |||

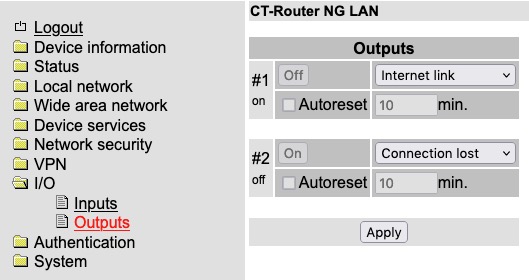

==Outputs== | |||

[[Datei:Outputs_NG_LAN_Router.jpg| 600px |rahmenlos| Outputs]] | |||

{| class="wikitable" | |||

! I/O >> Outputs !! | |||

|- | |||

| Optionen || '''Manual:''' An- / Ausschalten erfolgt manuell über das WBM | |||

'''Remote Controlled:''' An- / Ausschalten per Steuerbefehl an den Socket Server. Zusätzlich kann die Funktion Autoreset genutzt werden, bei der eine Zeitspanne in Minuten festgesetzt wird | |||

'''VPN Service:''' Ausgang wird geschaltet, falls eine VPN-Verbindung besteht | |||

'''Connection Lost:''' Der Ausgang wird geschaltet, wenn der Connection Check des Routers die konfigurierte Adresse nicht erreicht | |||

'''Internet Link:''' Ausgang wird geschaltet wenn eine Verbindung zum Internet aufgebaut ist | |||

|- | |||

| Autoreset || Zeitraum in Minuten festlegen, nachdem der Ausgang zurückgesetzt wird | |||

|} | |||

''' | '''Schaltausgänge anschließen''' | ||

*Schließen Sie die Schaltausgänge mittels des Klemmstecker wie oben beschrieben an. | |||

*Die kurzschlussfesten Schaltausgänge (O1 und O2) sind für maximal 150 mA bei 10 ... 30 V DC ausgelegt. | |||

*Den Ground der Schaltausgänge müssen Sie an "GnD" der IO-Klemme anschließen. | |||

= Authentication = | |||

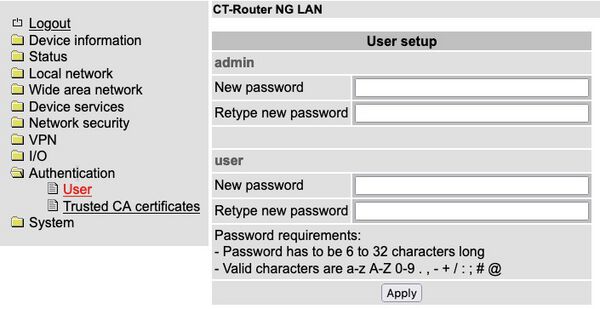

== User (Passwörter) == | |||

[[Datei:User_Setup2_NG_LAN_Router.jpg| 600px |rahmenlos| User Setup]] | |||

{| class="wikitable" | |||

! Authentication >> User !! | |||

|- | |||

| admin || Uneingeschränkter Zugriff (Schreiben und Lesen) | |||

Neues Passwort festlegen | |||

|- | |||

| user || Eingeschränkter Zugriff (nur Lesen / nicht alle Bereiche) | |||

Neues Passwort festlegen | |||

|} | |||

'''Das Passwort darf max. 20 Zeichen lang sein.''' | |||

Folgende Zeichen sind erlaubt: | |||

Alphanumerische Zeichen, Punkt, Komma, Minus, Plus, Schrägstrich (/), Doppelpunkt, Semikolon, Hashtag (#), At (@) | |||

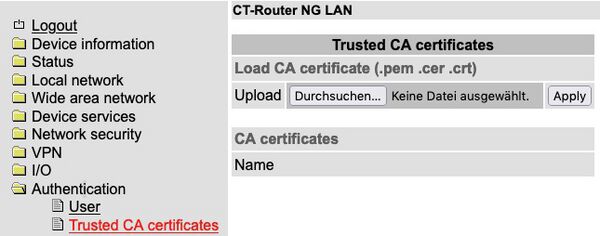

== Trusted CA certificates == | |||

[[Datei:Trusted_CA_NG_LAN_Router.jpg| 600px |rahmenlos| Trusted CA]] | |||

{| class="wikitable" | |||

! Authentication >> Trusted CA Certificates !! | |||

|- | |- | ||

| | | Load CA certificate || Upload des CA Zertifikates | ||

|- | |- | ||

| | |CA certificates || Anzeige des geladenen CA Certifikates | ||

|} | |} | ||

== | = System = | ||

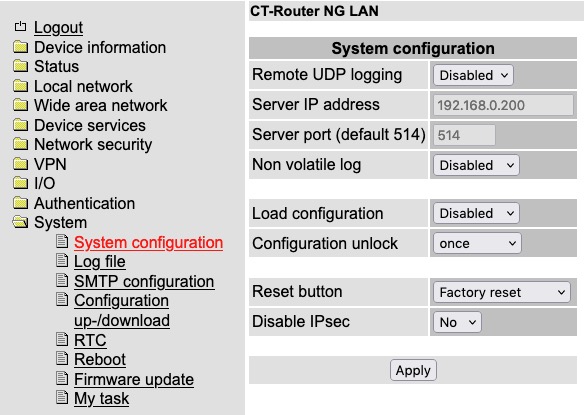

Im Systemmenü können allgemeine Einstellungen für den LAN Router Routert getroffen werden. | |||

[[Datei: | == System Configuration == | ||

[[Datei:System_Confuguration_NG_LAN_Router.jpg| 600px |rahmenlos| System Configuration]] | |||

{| class="wikitable" | {| class="wikitable" | ||

! System >> | ! System >> System >> Configuration !! | ||

|- | |- | ||

| | | Remote UDP Logging || '''Disabled:''' deaktiviert | ||

'''Enabled:''' aktivert | |||

|- | |- | ||

| | |Server IP Address ||IP-Adresse Remote UDP Logging | ||

|- | |- | ||

| | |Server port (default 514)|| Port IP-Adresse Remote UDP Logging | ||

|- | |- | ||

| | |Non Volatile Log || '''Disabled:''' Kein Logging | ||

'''USB-Stick:''' Loging auf angeschlossenen USB-Stick | |||

'''SD Card:''' Logging auf interne SD-Karte | |||

|- | |- | ||

| | |Load Configuration || '''Disabled:''' Keine Konfiguration laden | ||

'''USB-Stick:''' Konfiguration vom USB-Stick laden | |||

'''SD Card:''' Konfiguration von SD-Karte laden | |||

|- | |||

| Configuration unlock || | |||

'''once:''' Laden der Konfiguration über USB Stick einmalig möglich | |||

'''allways:''' Laden der Konfiguration über USB Stick dauerhaft möglich | |||

'''by input 1:''' Laden der Konfiguration über USB Stick möglich, wenn Input 1 aktiv | |||

'''by input 2:''' Laden der Konfiguration über USB Stick möglich, wenn Input 2 aktiv | |||

|- | |||

|Reset Button || '''Factory Reset:''' Nach 5 Sekunden gedrücktem Reset Button wird die Werkseinstellung geladen | |||

'''Web access reset:''' Nach 5 Sekunden gedrücktem Reset Button, ist der Webservice des Routers über die Default IP-Adresse (192.168.0.1) wieder erreichbar. Der angeschlossene PC muss auf eine Feste IP-Adresse (z.B. 192.168.0.10) konfiguriert sein | |||

|- | |||

|Disable IPsec || '''No:''' IPsec aktiv | |||

'''Yes:''' IPsec deaktiviert | |||

|} | |||

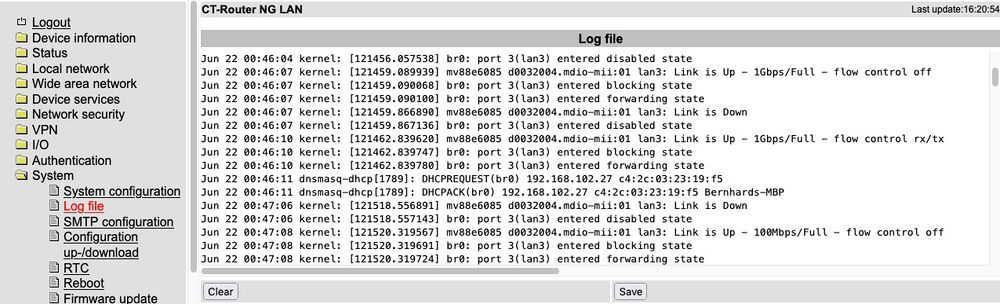

== Log File == | |||

[[Datei:Log_File_NG_LAN_Router.jpg| 1000px |rahmenlos| Log File]] | |||

{| class="wikitable" | |||

! System >> Log-File !! | |||

|- | |||

| Clear || Einträge im internen Log-File werden gelöscht | |||

|- | |||

| Save || Log-File wird gespeichert | |||

|} | |||

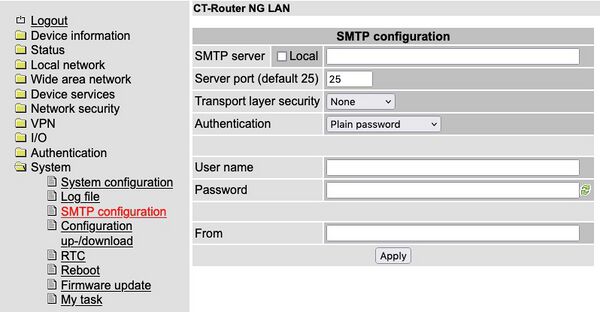

== SMTP Configuration == | |||

[[Datei:SMTP_Configuration_NG_LAN_Router.jpg| 600px |rahmenlos| SMTP Configuration]] | |||

{| class="wikitable" | |||

! System >> SMTP Configuration !! | |||

|- | |||

| SMTP Server || IP-Adresse / Hostname des SMTP Servers | |||

|- | |||

| SMTP Port (default 25) || Port des SMTP Servers | |||

|- | |||

| Transport Layer Security || Verschlüsselung: Keine, STARTTLS, SSL/TLS | |||

|- | |||

| Authentication || '''No authentication:''' Keine Authentifizierung | |||

'''Plain Password:''' Authentifizierung Benutzername und Passwort (unverschlüsselte Übertragung der Authentifizierungsdaten) | |||

'''Encrypted Password:''' Authentifizierung mit Benutzername und Passwort (verschlüsselte Übertragung der Authentifizierungsdaten) | |||

|- | |||

| Username || Benutzername | |||

|- | |||

| Password || Passwort | |||

|- | |||

| From || Absender der Mail | |||

|} | |||

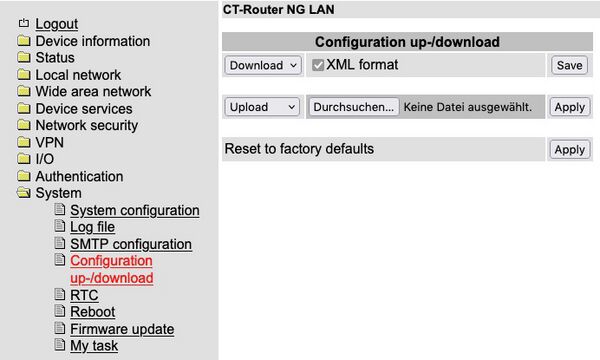

== Configuration up-/Download == | |||

[[Datei:Configuration_up_down_NG_LAN_Router.jpg| 600px |rahmenlos| Configuration up down]] | |||

{| class="wikitable" | |||

! System >> Configuration Up-/Download !! | |||

|- | |||

| Download || Aktuelle Konfigurationen herunterladen | |||

|- | |||

| Upload || Gesicherte oder veränderte Konfigurationen hochladen und mit "apply" bestätigen | |||

|- | |||

| Reset to factory defaults || Konfigurationen und IP-Einstellungen auf Werkseinstellung zurücksetzen. Hochgeladene Zertifikate bleiben erhalten | |||

|} | |||

=== Konfiguration über SSH und XML-Datei === | |||

Die Übertragung einer XML-Datei zur Konfiguration des Routers kann zusätzlich mittels des SSH Protokolls über die lokale Ethernet-Schnittstelle oder im Remote Betrieb erfolgen. | |||

SSH bzw. Secure Shell bezeichnet sowohl ein Netzwerkprotokoll als auch entsprechende Programme, mit deren Hilfe man eine verschlüsselte Netzwerkverbindung mit einem entfernten Gerät herstellen kann. Verwenden Sie unter Linux die Konsoleneingabe. Unter Windows empfehlen wir Ihnen die Verwendung der unter putty.org downloadbaren Programme plink.exe und pscp.exe. | |||

Die Beispiele unten basieren auf den Default-Einstellungen des Routers: Benutzername: admin Passwort: admin Router IP-Adresse: 192.168.0.1 | |||

'''Download der Konfiguration per SSH''' | |||

Sie können die Konfiguration des Routers als XML-Datei oder als TGZ-Datei herunterladen. | |||

'''Unter Linux:''' ssh admin@192.168.0.1 'su -c "/usr/sbin/export_cfg"' > config.xml | |||

oder | |||

ssh admin@192.168.0.1 'su -c "/usr/sbin/export_cfg tgz"' > config.tgz | |||

'''Unter Windows mit PLINK.EXE''' | |||

plink -2 -pw admin admin@192.168.0.1 "su -c \"/usr/sbin/export_cfg\"" > config.xml | |||

oder | |||

plink -2 -pw admin admin@192.168.0.1 "su -c \"/usr/sbin/export_cfg tgz\"" > config.tgz | |||

'''Upload der Konfiguration per SSH''' | |||

'''Unter Linux''' | |||

Ohne Router-Reboot: | |||

cat config.xml | ssh admin@192.168.0.1 'su -c "/usr/sbin/store_cfg"' | |||

Mit anschließendem Router-Reboot: | |||

cat config.xml | ssh admin@192.168.0.1 'su -c "/usr/sbin/store_cfg; /sbin/reboot"' | |||

Das Passwort wird hier von SSH interaktiv erfragt. Ein automatischer Batch Betrieb ist damit nicht möglich. Allerdings ist es mit dem Programm "sshpass" möglich eine Script-Datei samt Passwort ausführen zu lassen | |||

Die Script-Datei z.B. cfgupl.sh muss folgendes enthalten: | |||

!/bin/bash cat config.xml | ssh admin@192.168.0.1 'su -c "/usr/sbin/store_cfg; /sbin/reboot"' | |||

Der Linux-Befehl lautet dann: sshpass -padmin ./cfgupl.sh | |||

'''Unter Windows mit PSCP.EXE und PLINK.EXE''' | |||

Ohne Router-Reboot: | |||

pscp -scp -pw admin config.xml admin@192.168.0.1:/tmp/cfg.xml plink -2 -pw admin admin@192.168.0.1 "su -c \"/usr/sbin/store_cfg /tmp/cfg.xml\"" | |||

Mit anschließendem Router-Reboot: | |||

pscp -scp -pw admin config.xml admin@192.168.0.1:/tmp/cfg.xml plink -2 -pw admin admin@192.168.0.1 "su -c \"/usr/sbin/store_cfg /tmp/cfg.xml; /sbin/reboot\"" | |||

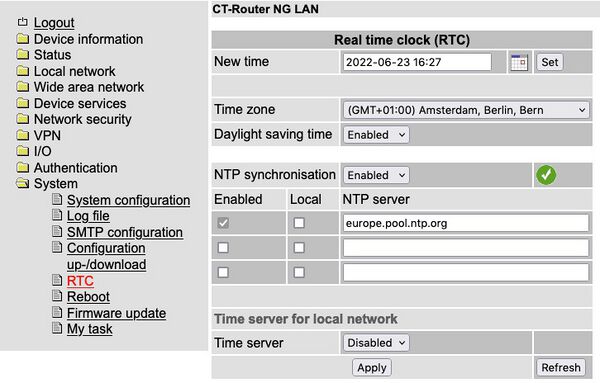

== RTC == | |||

[[Datei:RTC_NG_LAN_Router.jpg| 600px |rahmenlos| RTC]] | |||

{| class="wikitable" | |||

! System >> RTC !! | |||

|- | |||

| New Time || Manuelle Zeitkonfiguration, falls kein NTP-Server vorhanden ist | |||

|- | |||

| Timezone || Zeitzonenauswahl | |||

|- | |||

| Daylight saving time || '''Disabled:''' Sommerzeitberücksichtigung deaktiviert | |||

'''Enabled:''' Sommerzeitberücksichtigung aktiviert | |||

|- | |||

| NTP Synchronisation || '''Disabled:''' NTP Synchronisation deaktiviert | |||

'''Enabled:''' NTP Synchronisation aktiviert | |||

Datum und Uhrzeit können mit einem NTP-Server synchronisiert werden. Bei Erstverwendung dieser Funktion kann die erste Synchronisation bis zu 15 Minuten dauern | |||

|- | |||

| NTP Server || Im LAN-Netzwerk kann der Router als NTP-Server eingestellt werden. Es wird hierzu eine Adresse von einem NTP-Server benötigt. Die NTP Synchronisation muss auf Enable gestellt werden | |||

|- | |||

| Time Server || '''Disabled:''' Zeitserverfunktion für das lokale Netzwerk deaktiviert | |||

'''Enabled:''' Zeitserverfunktion für das lokale Netzwerk aktiviert | |||

|} | |||

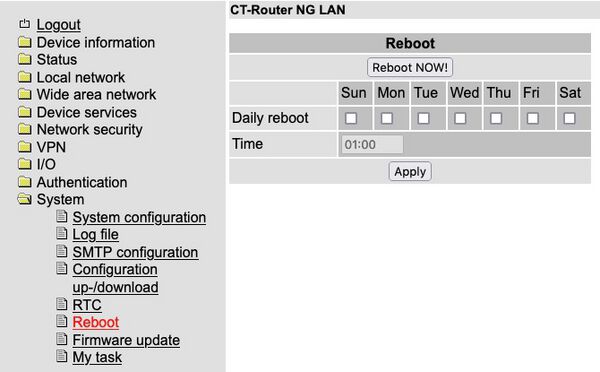

== Reboot == | |||

[[Datei:Reboot_NG_LAN_Router.jpg| 600px |rahmenlos| Reboot]] | |||

{| class="wikitable" | |||

! System >> Reboot !! | |||

|- | |||

| Reboot NOW! || Sofortigen Neustart des Routers erzwingen | |||

|- | |||

| Daily reboot || Den Router an bestimmten Wochentagen zum bestimmten Zeitpunkt neustarten. Mit Klicken auf die Kontrollkästchen legen Sie die Wochentage für den Neustart fest | |||

|- | |||

| Time || Uhrzeit des Neustarts (Stunde:Minute) | |||

|- | |||

| Event || Router kann mit digitalem Eingang neugestartet werden. Signal sollte nach einem Neustart wieder "Low" sein | |||

|} | |||

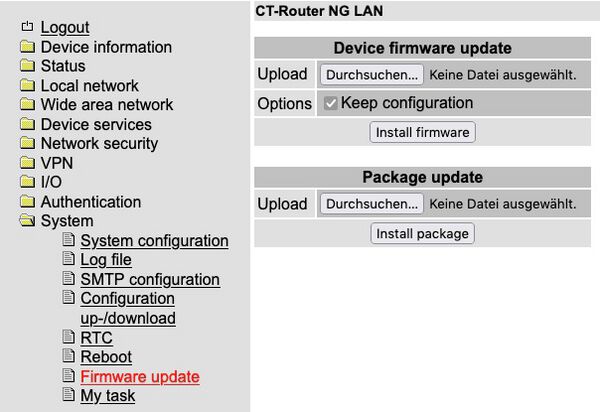

== Firmware Update == | |||

[[Datei:Firmware_Update_NG_LAN_Router.jpg| 600px |rahmenlos| Firmware Update]] | |||

{| class="wikitable" | |||

! System >> Firmware Update !! | |||

|- | |||

| Device Firmware Update || Diese Updates sorgen für Funktionserweiterungen und Produktaktualisierungen | |||

|- | |||

| Package Update || Diese Updates sorgen für eine Aktualisiereung einzelner Pakete | |||

|} | |||

=Abfrage und Steuerung über XML Dateien= | |||

==Format der XML Dateien== | |||

'''c) eMail versenden''' | Jede Datei beginnt mit dem Header: | ||

<?xml version="1.0"?> | |||

oder | |||

<?xml version="1.0" encoding="UTF-8"?> | |||

Gefolgt von dem Basis-Eintrag. Folgende Basis-Einträge stehen zur Auswahl: | |||

<io> </io> # E/A-System | |||

<info> </info> # Allgemeine Informationen abfragen | |||

<cmgr ...> </cmgr> # SMS versenden (nur Mobilfunkgeräte) | |||

<email ...> </email> # eMail versenden | |||

Alle Daten werden in UTF-8 kodiert. Folgende Zeichen müssen | |||

als Sequenzen übertragen werden: | |||

& - & | |||

< - < | |||

> - > | |||

" - " | |||

' - ' | |||

==Beispiele zu den Basis-Einträgen== | |||

'''a) E/A System''' | |||

<?xml version="1.0"?> | |||

<io> | |||

<output no="1"/> # Zustand von Ausgang 1 abfragen | |||

<output no="2" value="on"/> # Ausgang 2 einschalten | |||

<input no="1"/> # Zustand von Eingang 1 abfragen | |||

</io> | |||

Hinweis: Als "value" kann sowohl on/off als auch 0/1 angegeben werden. | |||

Zurückgegeben wird immer on oder off. | |||

Zurückgeliefert wird etwa folgendes: | |||

<?xml version="1.0" encoding="UTF-8"?> | |||

<result> | |||

<io> | |||

<output no="1" value="off"/> # Zustand von Ausgang 1; hier eingeschaltet | |||

<output no="2" value="on"/> # Zustand von Ausgang 2; wurde eingeschaltet | |||

<input no="1" value="off"/> # Zustand von Eingang 1; hier ausgeschaltet | |||

</io> | |||

</result> | |||

Zu beachten ist, das Ausgänge, welche ferngesteuert werden sollen, als"Remote Controlled" konfiguriert sein müssen. | |||

'''b) Allgemeine Informationen abfragen''' | |||

<?xml version="1.0"?> | |||

<info> | |||

<device /> # Gerätedaten abfragen | |||

<radio /> # Daten zur Funkverbindung abfragen (nur Mobilfunkgeräte) | |||

</info> | |||

Zurückgeliefert wird etwa folgendes: | |||

<?xml version="1.0" encoding="UTF-8"?> | |||

<result> | |||

<info> | |||

<device> | |||

<serialno>13120004</serialno> | |||

<hardware>A</hardware> | |||

<firmware>1.00.4-beta</firmware> | |||

<wbm>1.34.8</wbm> | |||

<imei>359628040604790</imei> | |||

</device> | |||

<radio> | |||

<provider>Vodafone.de</provider> | |||

<rssi>15</rssi> | |||

<creg>1</creg> | |||

<lac>0579</lac> | |||

<ci>26330CD</ci> | |||

<packet>0</packet> | |||

</radio> | |||

</info> | |||

</result> | |||

'''c) eMail versenden''' | |||

<?xml version="1.0"?> | <?xml version="1.0"?> | ||

| Zeile 1.925: | Zeile 2.099: | ||

<email to="x.yz@diesunddas.de" cc="info@andere.de"> | <email to="x.yz@diesunddas.de" cc="info@andere.de"> | ||

<subject>Test Mail</subject> | <subject>Test Mail</subject> | ||

<body> | |||

Dies ist ein mehrzeiliger eMail-Text. | |||

mfg. | |||

ihr Router | |||

</body> | |||

</email> | |||

Zurückgeliefert wird etwa folgendes: | |||

<?xml version="1.0" encoding="UTF-8"?> | |||

<result> | |||

<email>done</email> | |||

</result> | |||

oder im Fehlerfall: | |||

<?xml version="1.0" encoding="UTF-8"?> | |||

<result> | |||

<email error="3">transmisson failed</email> | |||

</result> | |||

Hinweis zur Darstellung: die Einrückungen und Zeilenumbrüche | |||

dienen nur der Verständlichkeit und müssen so nicht gesendet werden, | |||

noch werden sie so gesendet. Alle empfangenen Daten sollten mit | |||

einem XML-Parser wie z.B. Expat interpretiert werden. | |||

==Daten senden und empfangen== | |||

Der Kommunikationsablauf ist folgender: | |||

*Verbindung zum Socket-Server aufbauen | |||

*Daten senden | |||

*Zurückgegebene Daten mit XML-Parser interpretieren Verbindung schließen | |||

= Abfrage der Geräteinformationen per SSH oder HTTP-Request = | |||

Per SSH kann eine Abfrage der Geräteinformationen durchgeführt werden. | |||

Die Rückgabe erfolgt im JSON-Format. | |||

Die Informationen beinhalten: | |||

* Bezeichnung des Routers (devname) | |||

* Bestelnummer (orderno) | |||

* Seriennummer (serno) | |||

* Firmwareversion (version) | |||

* MAC-Adressen der LAN-Schnittstelle (ethaddr_lan) | |||

* MAC-Adressen der WAN-Schnittstelle (ethaddr_wan) | |||

=== Abfrage nach Einloggen per SSH === | |||

json_info.sh -hw | |||

Bespielantwort: | |||

{"devname": "CT-Router NG LAN", "orderno": "659-00", "serno": "A22403781", "version": "1.07.9-mqtt", "ethaddr_lan": "C4:FF:BC:50:50:A8", "ethaddr_wan": "C4:FF:BC:50:50:A9"} | |||

=== Abfrage per SSH und CURL-Befehl ohne vorheriges Einloggen auf dem Router === | |||

curl -u "username":"password" "ipadresse"/cgi-bin/p/hwinfo?robot | |||

Beispiel: | |||

curl -u admin:admin 192.168.0.1/cgi-bin/p/hwinfo?robot | |||

Bespielantwort: | |||

{"devname": "CT-Router NG LAN", "orderno": "659-00", "serno": "A22403781", "version": "1.07.9-mqtt", "ethaddr_lan": "C4:FF:BC:50:50:A8", "ethaddr_wan": "C4:FF:BC:50:50:A9"} | |||

=== Abfrage nach Einloggen per HTTP-Request === | |||

http://"ipadresse"/cgi-bin/p/hwinfo?robot | |||

Beispiel: | |||

<nowiki> http://192.168.0.1/cgi-bin/p/hwinfo?robot </nowiki> | |||

Bespielantwort: | |||

{"devname": "CT-Router NG LAN", "orderno": "659-00", "serno": "A22403781", "version": "1.07.9-mqtt", "ethaddr_lan": "C4:FF:BC:50:50:A8", "ethaddr_wan": "C4:FF:BC:50:50:A9"} | |||

= Lizenzen = | = Lizenzen = | ||

Aktuelle Version vom 26. Januar 2023, 13:09 Uhr

Den "Installation Guide" zum CT-Router NG LAN finden Sie hier

Konfiguration über WBM (Web Based Management)

Die Konfiguration des Routers erfolgt über eine Webbrowser basierende Funktion. Hierfür müssen zunächst folgende Bedingungen erfüllt sein:

- Der PC, der zur Konfiguration des Routers verwendet wird, verfügt über eine LAN-Schnittstelle.

- Auf dem PC ist ein Webbrowser installiert (z.B. Google Chrome, Mozilla Firefox, Microsoft Internet Explorer).

- Der Router ist mit einer Spannungsquelle verbunden.

Start der Konfiguration

1. Ethernet-Verbindung zwischen Computer und Router herstellen

2. Der Router hat im Auslieferungszustand die IP-Adresse 192.168.0.1 eingestellt und der DHCP-Server ist nicht aktiv. Stellen Sie sicher, dass sich Ihr Rechner im gleichen Subnetz wie der Router befindet, bzw. vergeben Sie an den Rechner eine entsprechende 192.168.0.xxx IP-Adresse im Subnetz 255.255.255.0

3. Webbrowser öffnen

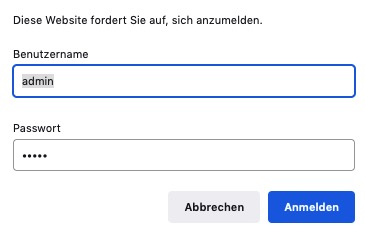

4. Die IP-Adresse des Routers (Default: 192.168.0.1) in das Adressfeld des Browsers eingeben und mit Eingabe bestätigen. Anschließend wird eine Benutzername/Passwort-Abfrage erfolgen

Im Auslieferungszustand lautet der Benutzername „admin“ und das Passwort „admin“ (das Ändern des Passwortes wird im späteren Verlauf beschrieben).

- User: Lesezugriff auf „Status und Device Information“

- Admin: Lese- und Schreibzugriff auf alle Bereiche

Default Passwörter:

- User: public

- Admin: admin

Nach der Eingabe des Benutzernamens und des Passwortes öffnet sich das Hauptmenü zur Konfiguration des maxx LAN Router.

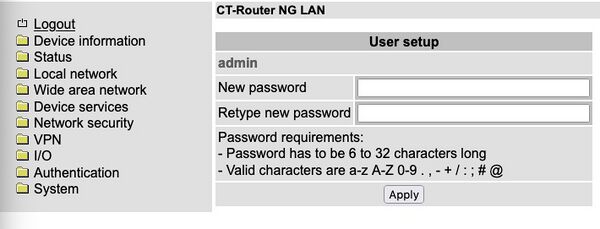

Ist kein Passwort für den Benutzer admin gesetzt, so wird nach der Anmeldung immer die Seite „User setup“ zum Ändern des Passwortes angezeigt.

Device Information

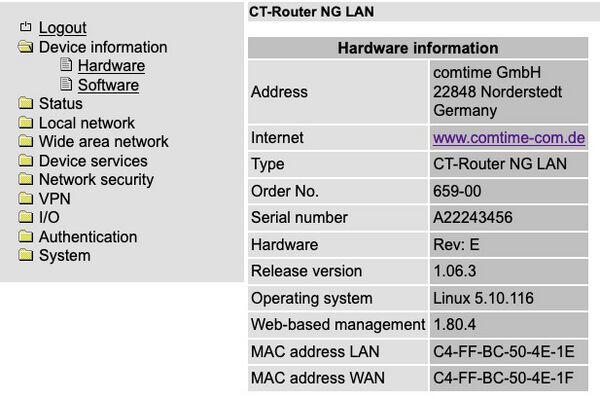

In diesem Bereich können Sie genauere Informationen zur der Hardware sowie der installierten Software einsehen.

Hardware

Übersicht der Hardware und Firmware Release Version des LAN Routers.

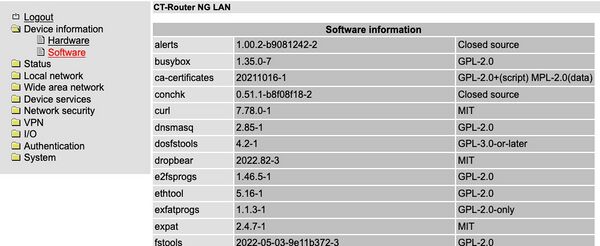

Software

Tabellarische Übersicht der auf dem LAN Router verwendeten Software-Module.

Status

In diesem Menü werden Ihnen aktuelle Status-Informationen zu den Netzwerkverbindungen und der I/O`s angezeigt.

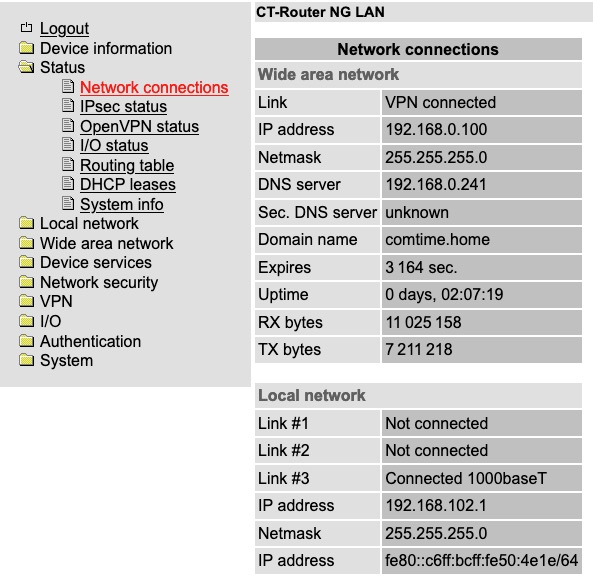

Network Connections

| Status >> Network Connection | |

|---|---|

| Wide Area Network | |

| Link | TCP/IP connected: TCP/IP Verbindung aufgebaut

VPN connected: VPN Verbindung aufgebaut not connected: Es besteht keine aktive Verbindung |

| IP Address | zugewiesene IP-Adresse (Providervorgabe) |

| Netmask | zugewiesene Netzmaske (Providervorgabe) |

| IP address | Zugewiesene IPv6 Adressen auf der WAN-Schnittstelle |

| DNS Server | DNS-Server IP-Adresse |

| Sec. DNS Server | alternative DNS-Server IP-Adresse |

| Domain name | Domain Name das DHCP Servers an der WAN Schnittstelle |

| Expires | Ablaufzeit bis zur neuen IP-Adressvergabe durch den DHCP-Server |

| Uptime | Verstrichenen Zeit seit dem letzten Neustart vom LAN Router |

| RX Bytes | Anzahl der empfangenen Daten seit dem letzten Login in Bytes |

| TX Bytes | Anzahl der gesendeten Daten seit dem letzten Login in Bytes |

| Local Network | |

| Link #1 bis #4 | connected: Lokale Ethernet-Verbindung aufgebaut

not connected: keine lokale Ethernet-Verbindung aufgebaut |

| IP address | Ethernet IP-Adresse (ipv4) |

| Netmask | Ethernet Netzmaske |

| IP address | Ethernet IP-Adresse (ipv6) |

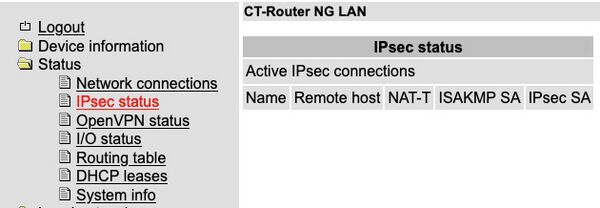

IPsec Status

| VPN >> IPsec >> Status | |

|---|---|

| Remote Host | IP-Adresse oder URL der Gegenstelle |

| NAT-T |

Yes: NAT-Traversal (NAT-T) wird verwendet No: NAT-Traversal (NAT-T) wird nicht verwendet |

| ISAKMP SA | Aktiv = grünes Feld

Nicht aufgebaut = rotes Feld |

| IPSec SA | Aktiv = grünes Feld

Nicht aufgebaut = rotes Feld |

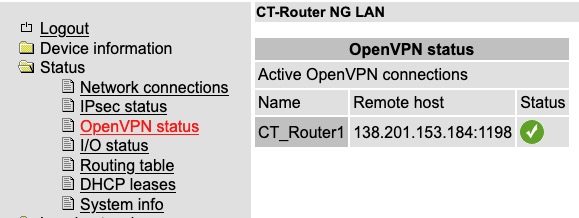

OpenVPN Status

| Status >> OpenVPN status | |

|---|---|

| Name | Name der VPN-Verbindung |

| Remote Host | IP-Adresse oder URL der Gegenstelle |

| Status | Aktiv = grünes Feld

Nicht aufgebaut = rotes Feld |

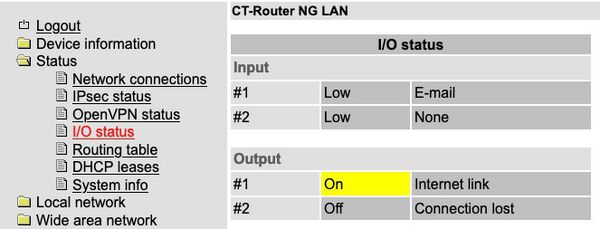

I/O Status

Übersicht Ein- und Ausgänge

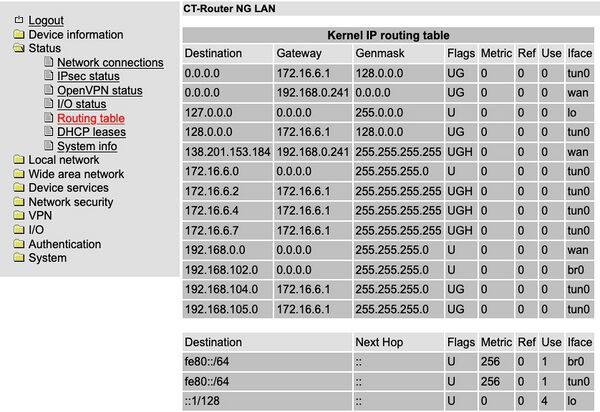

Routing Table

Enthält unter anderem Informationen zum Ziel, Gateway, zur Subnetzmaske und Metrik.

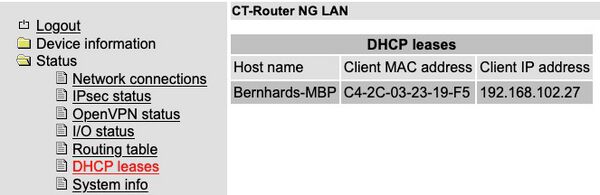

DHCP Leases

| Status >> DHCP Leases | |

|---|---|

| Tabellarische Übersicht aller vom LAN Router vergebenen DHCP-Daten | |

| Host Name | Hostname des im Netzwerk befindlichen Endgerätes |

| Client MAC Address | MAC-Adresse des im Netzwerk befindlichen Endgerätes |

| Client IP Address | IP-Adresse des im Netzwerk befindlichen Endgerätes |

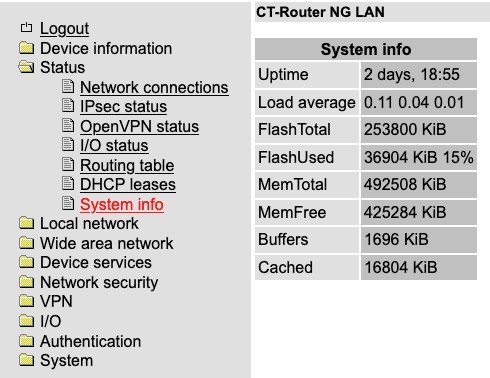

System Info

Local Network

Im Menü „Local Network“ können Sie die lokale Netzwerkeinstellung für den LAN Router vornehmen. Ihre Einstellungen werden gespeichert, sind aber noch nicht gültig. Zur Übernahme der Einstellungen starten Sie den Router neu.

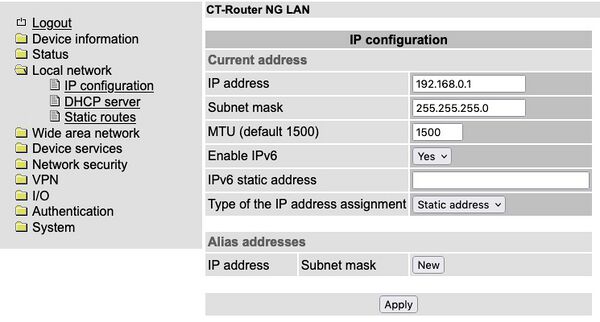

IP Configuration

| Local Network >> IP Configuration | |

|---|---|

| Current Address | |

| IP Address | aktuelle IP-Adresse des Routers |

| Subnet Mask | Subnetzmaske der aktuellen IP-Adresse |

| MTU (default 1500) | Eistellung der maximum Transmission Unit (MTU) |

| Enable IPv6 | Yes: IPv6 aktiviert

No: IPv6 nicht aktiviert |

| IPv6 static address | Eingabe der IPv6 Adresse |

| Type of the IP address assignment | Static: Statische IP-Adresse (Standardeinstellung) Die IP-Adresse wird permanent zugewiesen (feste IP)

DHCP: Dynamische IP-Adresse, wird beim Start des Routers von einem DHCP-Server bezogen |

| Alias Addresses | Mithilfe von Alias-Adressen können Sie dem Router bis zu 8 zusätzliche IP-Adressen zuweisen. Damit ist der Router aus verschiedenen Subnetzen erreichbar. Klicken Sie auf „New“ und tragen Sie die gewünschte IP-Adresse und Subnetzmaske ein |

| IP Address | alternative IP-Adresse des Routers |

| Subnet Mask | alternative Subnetzmaske des Routers |

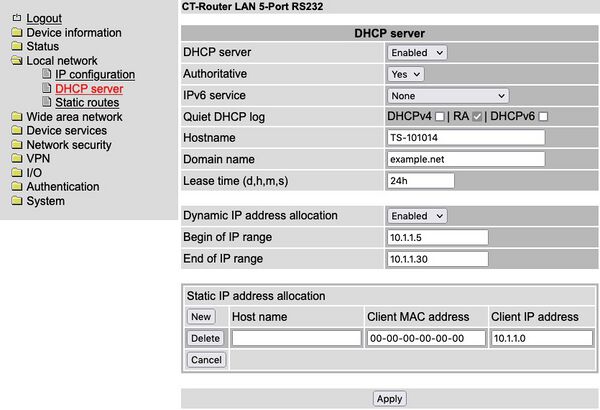

DHCP Server

Mit dem Dynamic Host Configuration Protocol (DHCP) können Sie die eingestellte Netzwerkkonfiguration den Geräten zuteilen. Die Geräte müssen direkt am Router angeschlossen sein.

Neuer Screenshot einsetzen

| Local Network >> DHCP Server | |

|---|---|

| DHCP Server | Deaktiviert / Aktiviert

Klicken Sie auf "Enabled", wenn der Router als DHCP-Server den angeschlossenen Endgeräten beim Start die IP-Adressen zuweisen soll |

| Authoritive | Die authoritative-Direktive bestimmt, dass dieser DHCP-Server für das LAN-Segment zuständig ist.

Yes: aktivieren No: deaktivieren |

| IPv6 Service | None: Kein IPv6 Service

Routing Advertisement: Verwendung von Router Advertisement-Nachrichten Stateless DHCP: Verwendung von Stateless DHCP Stateful DHCP: Verwendung von Stateful DHCP |

| Quiet DHCP log | DHCPv4: DHCPv4 Aktivitäten werden mitgeloggt

RA: Routing Advertisement (RA) Aktivitäten werden mitgeloggt DHCPv6: DHCPv6 Aktivitäten werden mitgeloggt |

| Domain Name | Domain-Namen eintragen, der über DHCP verteilt wird |

| Lease Time (d,h,m,s) | Zeitraum, in dem die Netzwerkkonfigurationen gültig sind |

| Dynamic IP address allocation | Dynamische IP-Adressen-Zuweisung: Bei Aktivierung können Sie die entsprechenden Netzwerkparameter eintragen / Der DHCP-Server vergibt IP-Adressen aus dem angegeben IP-Bereich |

| Begin IP Range | IP-Bereichsanfang |

| End IP Range | IP-Bereichsende |

| Static IP address allocation | IP-Adressen werden MAC-Adressen eindeutig zugeordnet |

| Client MAC Address | MAC-Adresse des verbundenen Endgerätes |

| Client IP Address | IP-Adresse des verbundenen Endgerätes

IP-Adressen dürfen nicht aus den dynamischen IP-Adressen Zuweisungen stammen Eine IP-Adresse darf nicht mehrfach zugeordnet werden, da sonst einer IP-Adresse mehreren MAC-Adressen zugewiesen wird |

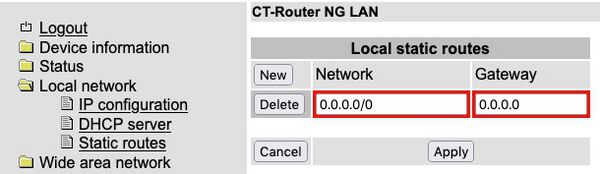

Static Routes

Mit lokalen statischen Routen können Sie für Datenpakete aus dem lokalen Netzwerk alternative Routen über andere Gateways in überlagerte Netzwerke festlegen. Sie können bis zu acht statische Routen festlegen. Wenn die Einträge für Netzwerk und Gateway logisch nicht korrekt sind, werden die fehlerhaften Einträge mit einem roten Rahmen angezeigt.

| Local Network >> Static Routes | |

|---|---|

| Network | Netzwerk in CIDR-Form |

| Gateway | Gateway-Adresse des Netzwerkes |

| Max. 8 Netzwerke eintragbar |

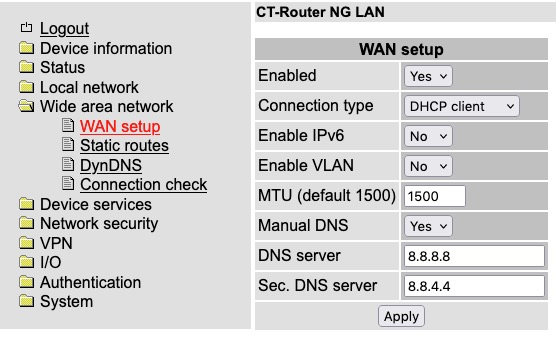

Wide Area Network

WAN Setup

Im “WAN Setup”-Menü legen Sie Einstellungen für die Nutzung des WAN-Netzwerkes des LAN Router fest.

| Wide Area Networks >> WAN Setup | |

|---|---|

| Connection Type | Wählen Sie die Verbindungsart im Menü „Connection Type“ aus und setzen sie Enable auf „Yes“

Klicken Sie anschließend auf „Apply“ |

Mögliche Verbindungsarten im Menü „Connection Type“

- Static Address

- DHCP Client

- PPOE

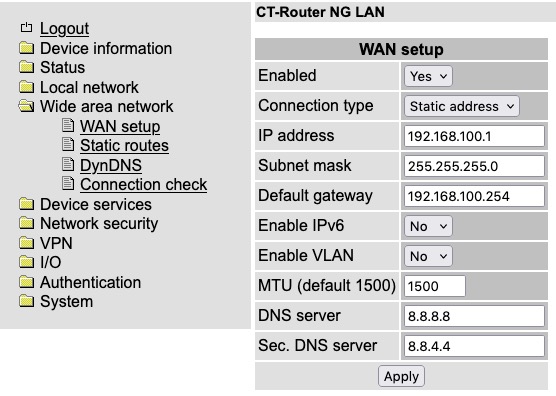

Static Address

Einstellung für den Betrieb in lokalen Netzwerken

So können Sie dem Router beim Betrieb in einem vorhandenen Netzwerk eine feste IP-Adresse zuteilen.

| Wide Area Networks >> WAN Setup >> Static Address | |

|---|---|

| IP Address | IP-Adresse des Routers an der WAN-Schnittstelle |

| Subnet Mask | Subnetzmaske |

| Default Gateway | IP-Adresse des Gateways in das Internet |

| DNS Server | IP-Adresse des DNS Servers |

| Sec. DNS Server | IP-Adresse eines zweiten DNS Servers |

| IPv6 DNS Server | IPv6-Adresse eines DNS Servers |

DHCP Client

Soll dem Router aus dem Netzwerk automatisch eine IP-Adresse zugewiesen werden setzen Sie den „Connection Type“ auf „DHCP Client“ und bestätigen mit „Apply“.

Wenn Sie die IP-Adressen des DNS-Servers manuell einstellen wollen setzen Sie unter „Manual DNS“ die Einstellung „Yes“ und geben die IP-Adressen ein und klicken abschließend auf „Apply“.

| Wide Area Networks >> WAN Setup >> DHCP Client | |

|---|---|

| DNS Server | IP-Adresse des DNS Servers |

| Sec. DNS Server | IP-Adresse eines zweiten DNS Servers |

| IPv6 DNS Server | IPv6-Adresse eines DNS Servers |

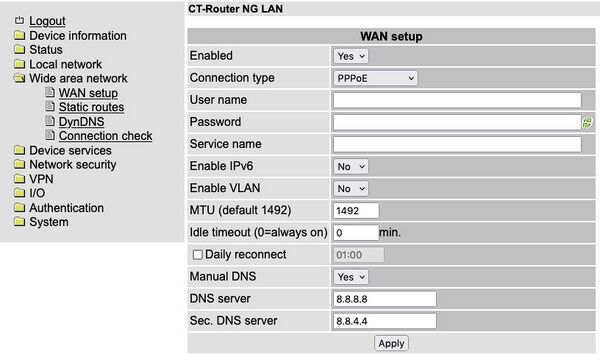

PPPoE

| Wide Area Networks >> WAN Setup >> PPPoE | |

|---|---|

| Username | Username für den Zugang zum Netz |

| Password | Password für den Zugang zum Netz |

| Service Name | Service-Name für den Zugang (DSL-) Netz |

| Enable IPv6 |

Yes: IPv6 aktivieren No: IPv6 deaktivieren |

| Enable VLAN |

Yes: VLAN aktivieren No: VLAN deaktivieren |

| MTU (default 1492) | Maximale Größe des unfragmentierten Datenpaketes |

| Idle Timeout (0=Always On) | Der Router trennt die Verbindung nach der eingestellten Zeit.

Der Timer startet wenn keine Daten mehr übertragen werden |

| Daily Reconnect | Wiederholtes Einbuchen in das (DSL-)Netz zu einer definierten Uhrzeit |

| Manual DNS | Yes: Manuelle Einstellung

No: Keine manuelle Einstellung |

| DNS Server | IP-Adresse des DNS Servers |

| Sec. DNS Server | IP-Adresse eines zweiten DNS Servers |

| IPv6 DNS Server | IPv6-Adresse eines DNS Servers |

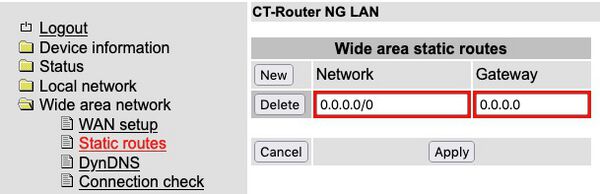

Static Routes

Mit statischen Routen können Datenpakete aus dem lokalen Netzwerk für alternative Routen im WAN festgelegt werden. Wenn die Einträge für Netzwerk und Gateway logisch nicht korrekt sind, werden die fehlerhaften Einträge mit einem roten Rahmen angezeigt.

| WAN >> Static Routes | |

|---|---|

| Network | Netzwerk in CIDR-Form |

| Gateway | Gateway-Adresse des Netzwerkes |

| Max. 8 Netzwerke möglich |

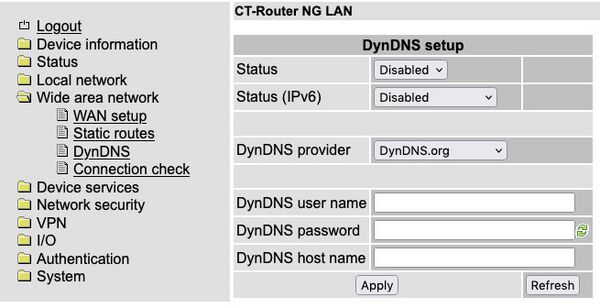

DynDNS

Die IP-Adresse des Routers im Internet wird dynamisch von dem Netzbetreiber zugewiesen. Über einen DynDNS-Anbieter kann der dynamischen IP-Adresse ein Name zugewiesen werden, über die der Router dann über das Internet erreicht werden kann. Auf dem Router muss entsprechend der DynDNS Client angelegt und aktiviert werden. Diese Funktion setzt eine Erreichbarkeit des Routers am WAN-Netzwerk voraus.

| WAN >> DynDNS | |

|---|---|

| Status | Enable/Disable: DynDNS aktivieren/deaktivieren

Grünes Feld: DynDNS aktiv rotes Feld: DynDNS nicht aktiv |

| Status (IPv6) | Enable/Disable: DynDNS aktivieren/deaktivieren

Enable with TLS: DynDNS aktivieren mit TLS Verschlüssellung Grünes Feld: DynDNS aktiv rotes Feld: DynDNS nicht aktiv |

| DynDNS Provider | Auswahl des DynDNS-Anbieters |

| DynDNS Server | Wenn "Custom DynDNS" ausgewählt wird, muss hier der Servername eingetragen werden |

| DynDNS Username | Benutzername des DynDNS-Accounts |

| DynDNS Password | Passwort des DynDNS-Accounts |

| DynDNS Hostname | Hostname des Routers beim DynDNS-Service |

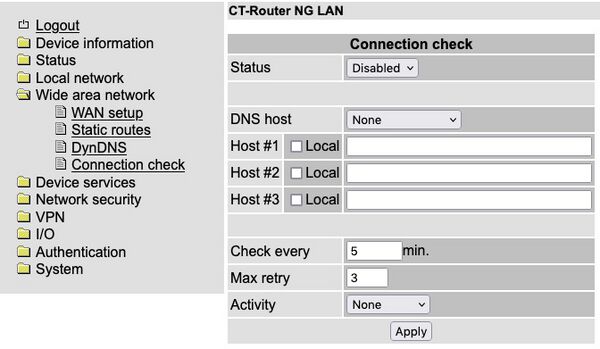

Connection Check

Mit dem „Connection Check" kann eine kontinuierliche Verbindungsüberwachung der Daten-Verbindung zum Internet aktiviert werden. Bei einem Verbindungsverlust kann für einen neuen Verbindungsaufbau eine Aktion konfiguriert werden.

| WAN >> Connection Check | |

|---|---|

| Connection Check | Disabled: Deaktivierung der Verbindungsprüfung der Paketdaten-Verbindung

Enabled: Aktivierung der Verbindungsprüfung der Paketdaten-Verbindung |

| DNS Host | Der "Connection-Check" kann zusätzlich gegen den vom Provider vorgegebenen Nameserver durchgeführt werden

None: Kein "Connection-Check" DNS Server: Test gegen DNS Server Sec. DNS Server: Test gegen DNS Host |

| Host #1...#3 | IP-Adresse oder Hostnamen als Referenzpunkt zur Verbiungsprüfung

Local: Aktivierung bei Adressen, die über einen VPN-Tunnel erreichbar sind |

| Check every | Es wird alle x Minuten die Verbindung überprüft |

| Max. retry | Maximale Anzahl der Verbindungsversuche bis "Activity" in Kraft tritt |

| Activity | Bei Verbindungsabbruch eine der folgenden Aktionen ausführen:

None: keine Aktion wird ausgeführt Reboot: Router Neustart Reconnect: Verbindung wird erneut versucht aufzubauen |

Device Services

Web Setup

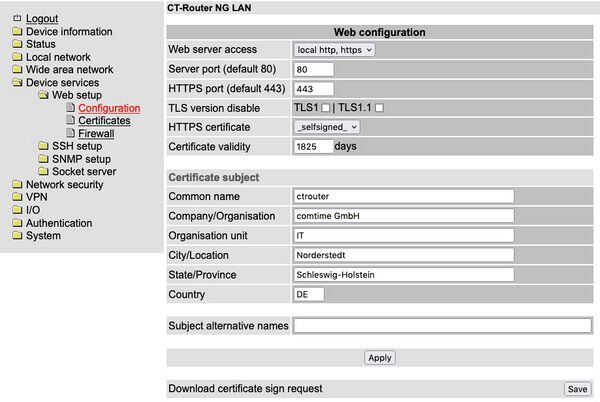

Web Configuration

| Device services >> Web setup >> Configuration | |

|---|---|

| Web server access | http: Nur http

https: Nur https local http, https: Lokal http, extern https http >> https: Automatische Weiterleitung von http auf https |

| Server port (Default 80) | Einstellung des Ports für das Web based management |

| HTTPS port (default 443) | Einstellung des Ports für eine sichere Übertragung über https |

| TLS version disable | Disablen der TLS Versionen TLS1 und/oder TLS1.1 |

| HTTPS certificate | Auswahl des HTTPS Zertifikates |

| Certicicate validity | Gültigkeitsdauer der Zertifikates |

| Certificate supject | Basisdaten für Zertifikatserstellung |

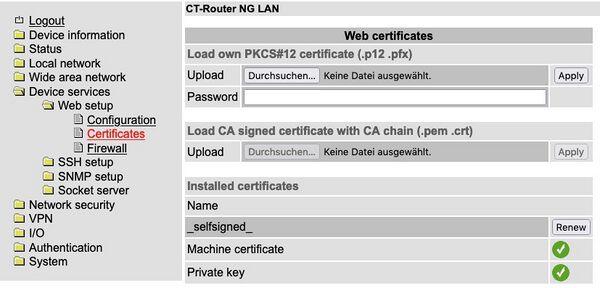

Web Certificates

| Device sevices >> Web setup >> Certificates | |

|---|---|

| Load own PKCS#12 certificate | Upload PKCS#12 Zertifikat |

| Load CA signed certificate with CA chain | Upload CA signiertes Zertifikat |

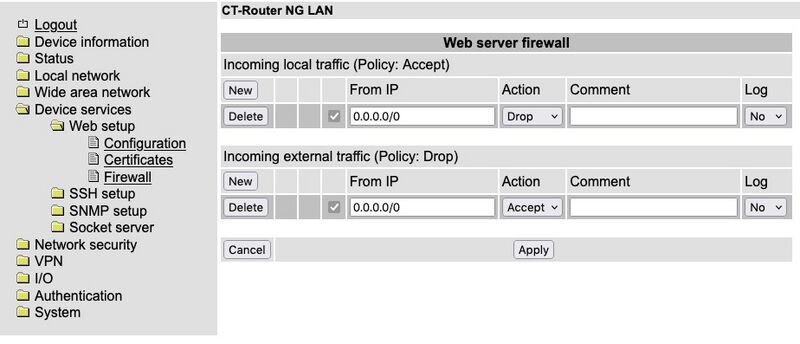

Web Server Firewall

| Device Services >> Web Setup >> Firewall | |

|---|---|

| Incoming local traffic (Policy: Accept) | |

| From IP | IP-Adressenbereich in CIDR-Form (0.0.0.0/0 bedeutet alle IP-Adressen) |

| Action | Accept: Datenpakete werden angenommen

Reject: Datenpakete werden abgelehnt. Benachrichtigung an den Absender, dass die Daten abgelehnt werden Drop: Datenpakete werden "fallen gelassen" d. h. sie werden abgewiesen und der Absender erhält keine Benachrichtigung |

| Comment | Kommentar |